|

|

|

от Leonard Loro |

|

|

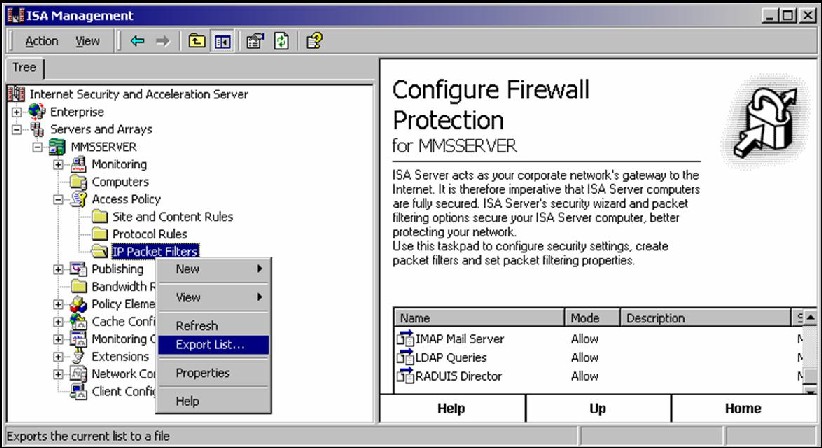

После внедрения нашего проекта мы должны протестировать и задокументировать систему брандмауэра. Тестирование является одной из наиболее важных процедур безопасности, позволяющей убедиться в максимальной защите системы. Документирование политик брандмауэра закрепляет определение того, как он должен осуществлять обработку сетевого трафика. Сюда включается описание всех фильтров, правил анализа содержания и сетевая конфигурация. Следующим шагом является тестирование и анализ того, насколько эффективно брандмауэр отражает различные виды атак на безопасность сети. Политика документирования и сервер Microsoft ISA Главный специалист по безопасности обычно должен требовать четкий документ, который бы описывал политики брандмауэра. Детализация политик доступа, фильтров пакетов и правил анализа содержания может оказаться очень трудоемкой задачей. Этот документ, описывающий политики брандмауэра, может быть использован как руководящий документ и контрольный список для проведения аудита безопасности брандмауэра, так как упрощенный подход к этой задаче недопустим. Кроме того, основываясь на данном документе, можно протестировать защитные механизмы брандмауэра. Сервер Microsoft ISA предоставляет большие возможности по созданию отчетности. Отчеты могут быть сгенерированы для фиксации и анализа сетевых атак, а также для отражения использования сети и Интернета. Также может быть настроена задача по расписанию для периодической генерации отчетов. База данных отчетов поддерживается на каждом сервере и все журналы могут сохраняться в базе данных OBDC. Комбинация ММС и Microsoft Excel является прекрасными инструментом для документирования политик брандмауэра. Правила, относящиеся к содержанию трафика, принадлежности IP-адреса к определенным сайтам, правила для различных протоколов и фильтров пакетов могут быть экспортированы в файл. После того, как необходимая конфигурация брандмауэра будет экспортирована в файл, программа Microsoft Excel может быть использована для изменения и анализа информации. Экспорт правил брандмауэра при помощи MMC:

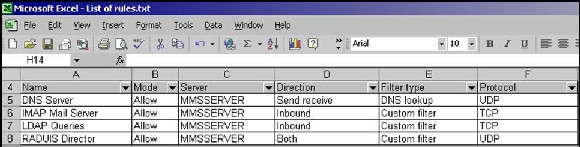

После экспорта данных в текстовый файл, вам необходимо сделать их читаемыми (понятными) для вышестоящих менеджеров. Информация о портах, исходящих IP-адресах и именах фильтров импортируется в таблицу Microsoft Excel. Информация о правилах брандмауэра в данном формате выглядит так: IMAP Mail Allow Custom filter 10.10.0.1 10.10.0.2 TCP 143 – и ничего не говорит начальству. Эту информацию необходимо перевести на язык «политики безопасности». Это означает перевод списков доступа в «прозрачный текст», рассказывающий о том, как информация проходит через брандмауэр. Политики безопасности брандмауэра определяют ресурсы, которые данный брандмауэр защищает и как он осуществляет эту защиту. Например: PERMIT client traffic FROM internet TO email server (РАЗРЕШИТЬ клиентский трафик ИЗ интернета К серверу почты). Импорт правил, сохраненных в текстовом файле, в таблицу Excel:

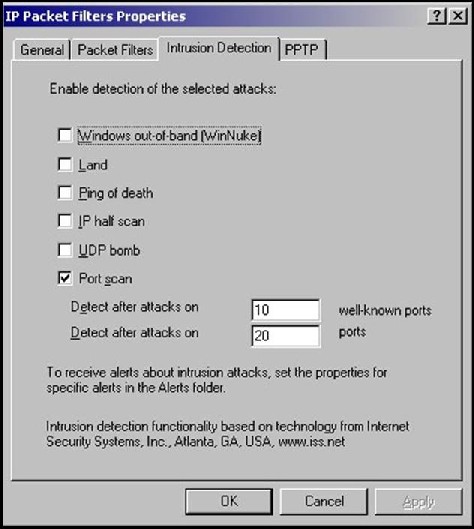

Тестирование брандмауэра и обнаружение вторжений Установка системы и документирование политик является первой частью внедрения брандмауэра. Теперь настало время убедиться, что все правильно работает. Критичной частью проекта внедрения брандмауэра является убеждение себя и вышестоящих руководителей, в том, что механизм обеспечения безопасности работает. Сначала хакеры пытаются обнаружить брандмауэр сканированием портов по умолчанию. Некоторые реализации брандмауэров, такие, например, как Checkpoint Firewall-1, прослушивают специфические порты. Это позволяет атакующему идентифицировать систему и предпринять попытку атаковать ее. Для защиты брандмауэра данный вид атаки может быть остановлен на внешнем маршрутизаторе или при помощи какого-либо способа обнаружения вторжений. Сервер Microsoft ISA предоставляет основные возможности обнаружения вторжений. Это позволяет вам зафиксировать момент, когда против сервера предпринимается атака. Когда попытка атаки зафиксирована, может быть установлен набор действий для отражения и предупреждения об атаке. Эти действия включают в себя посылку сообщения электронной почты, запуск программ, отчетные события и остановку определенных служб. Разрешение обнаружения вторжений:

Существует набор инструментов для обнаружения вторжений и способности брандмауэров оповещать об опасности. Для того чтобы протестировать функции по обнаружению вторжений сервера Microsoft ISA достаточно таких инструментов, как ipeye, superscan и winscan. Для дополнительного тестирования возможностей защиты, можно использовать hping2, nmap и firewalk2, применяемых для идентификации брандмауэра и поиска уязвимостей.

Леонард Лоро, MCSE, MCSD, ISS, MCT, CCNA. |