|

|

|

от Dan DiNicolo |

|

|

Добро пожаловать в статью 26 моей серии. Статья этой недели посвящена ряду небольших тем, включая такие как Internet Connection Sharing (ICS), Network Address Translation (NAT) и Internet Authentication Service (IAS) в Windows 2000. Мы рассмотрим схожесть и различия между NAT и ICS, а также то, как использование службы IAS в качестве сервера RADIUS будет воздействовать на различные аспекты среды удаленного доступа в Windows 2000. Эта статья относится к экзамену 70-216. В статью включены следующие темы:

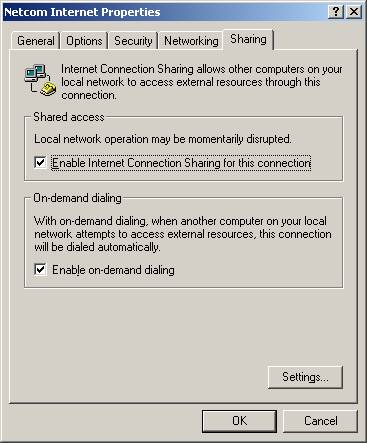

Общий доступ к Интернету (ICS) Служба, впервые предоставляемая еще в операционной системе Windows 98, служба общего доступа к Интернету обеспечивает возможность использования одного подключения к Интернету несколькими компьютерами на небольшой сети. При этом используется минимальное количество настроек. В Windows 2000 служба ICS осуществляется через фактическое предоставление в общее пользование сетевого интерфейса, который имеет «реальный» IP-адрес, использующий коммутируемое или постоянное сетевое подключение. Важно помнить, что ICS (который можно настроить как в Windows 2000 Professional так и на сервере Windows 2000) является, главным образом, решением для небольших и домашних сетей, но не в коем случае не для сетевых сред крупных организаций. ICS работает достаточно просто. Компьютер, на котором настроена служба ICS, фактически выступает в качестве сервера NAT (преобразования сетевых адресов). Если говорить упрощенно, NAT используется для взаимного сопоставления адресов между двумя диапазонами IP-адресов, связанными друг с другом через систему с двумя сетевыми интерфейсами, один из которых использует открытые IP-адреса, а другой – частный диапазон IP-адресов. Внешний интерфейс имеет «реальный» IP-адрес, а внутренний – специальный частный адрес 192.168.0.1. Система также выступает в качестве мини-сервера DHCP, выделяя адреса из диапазона подсети 192.168.0.0/24 клиентам, расположенным на внутренней сети, при этом определяя в качестве шлюза по умолчанию свой сетевой интерфейс с адресом 192.168.0.1. Система ICS выполняет также функции DNS-proxy, что означает, что все запросы на разрешение имен от клиентов будут ею перенаправляться для разрешения на внешний (предварительно настроенный) сервер DNS. Настройка ICS чрезвычайно проста. Ключом к ее выполнению служит то, что для настройки ICS требуется, чтобы на системе были, как минимум, два сетевых интерфейса. Это требование может быть выполнено при помощи двух сетевых карт, или, например, при помощи одной сетевой карты и коммутируемого соединения, такого как адаптер ISDN или аналоговый модем. Запомните, что соединение, которое вы хотите предоставить в общее пользование, это то, которое имеет «внешний» IP-адрес. Если это модем, откройте окно свойств объекта Соединение, которое вы создали для соединения с вашим провайдером услуг Интернета и предоставьте его в общее пользование, как это показано на рисунке, расположенном ниже. Если это вторая сетевая карта, вы можете открыть вкладку Sharing соответствующего окна Local Area Connection, и произвести настройку там.

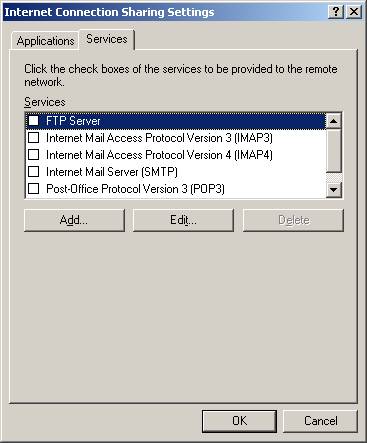

Обратите внимание на свойства, которые можно настраивать на вкладке, изображенной выше. Разрешение ICS устанавливается меткой в соответствующем окошке, но вы также можете решить хотите или нет запустить соединение с вызовом по требованию, которое будет включаться только тогда, когда клиент на внутренней сети попытается соединиться с ресурсом, расположенном в Интернете. Ваш выбор в данном случае зависит от того, какой уровень контроля над соединением с Интернетом вы хотите иметь. По умолчанию ICS настраивается так, что все запросы, сделанные из Интернета на внешний интерфейс, о ресурсах, расположенных во внутренней сети, будут отвергнуты по умолчанию. Это сделано для того, чтобы защитить вашу сеть от внешних пользователей. Однако, во многих случаях, компании могут размещать сервера FTP или Web-сайты внутри своих сетей и разрешают доступ к ним из «внешнего мира». В таком случае, вы можете настроить соответствующие опции в окне Setting, на которое вы перейдете, нажав соответствующую кнопку:

Эти установки могут включать как стандартные службы, такие, как показано выше (FTP. SMTP и так далее) или включать другие приложения, которые вы можете определить на вкладке Applications. Заметьте, что это настройка позволяет вам определить специальный порт, который будет «слушать» запросы на внешнем интерфейсе и затем передавать их на соответствующие внутренние адреса, которые вы определите, как показано ниже:

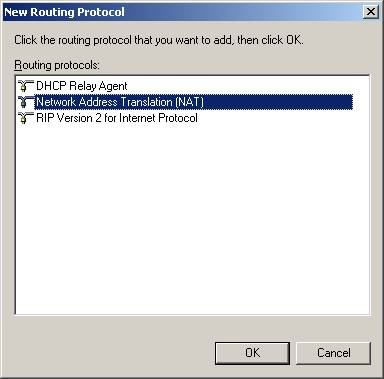

Возможно, наиболее важной вещью, которую вы должны запомнить, когда используете ICS, является то, что все другие внутренние сервера DHCP в вашей сети должны быть удалены, так как ICS сама осуществляет функцию сервера DHCP. Наличие других серверов DHCP может привести к конфликту. Служба Преобразования Сетевых Адресов (NAT) Сервер Windows 2000 (и только сервер) также включает в себя другое решение, схожее с ICS, но более сильное, которое реализовано в виде протокола NAT в службе Routing and Remote Access. И хотя NAT в основном состоит из тех же функциональных элементов, как и ICS, он имеет некоторые дополнительные возможности, которые делают его лучшим выбором, чем ICS в некоторых сетях. Идея, лежащая в основе NAT очень прозрачна. Для системы требуется как минимум один внешний открытый IP-адрес, через который делаются все запросы на внешние ресурсы клиентами, расположенными на внутренней сети. Этот единственный IP-адрес представляет всю внутреннюю сеть, обслуживая все запросы к другим серверам в Интернете. Сервер NAT делает запросы для внутренних клиентов и отслеживает их прохождение, сохраняя в памяти специальную таблицу, которая сопоставляет внутренний запрос и внешний ответ. Сервер NAT устанавливает соответствие номера порта, на который посылается внешний запрос и внутреннего клиента, который этот запрос сделал (клиентом используются внутренний IP-адрес и номер порта). Когда сервер NAT получает соответствующий ответ на данный запрос, он «смотрит» в таблицу, определяя номер порта, на который пришел ответ и перенаправляет ответ соответствующему внутреннему клиенту. NAT позволяет очень большому количеству компьютеров легко подсоединяться к Интернету, несмотря на то, что имеется всего лишь один внешний IP-адрес. Очевидно, что вам необходимо настроить службу Routing and Remote Access вашего сервера Windows 2000 на поддержку протокола NAT. Это достигается выбором опции Add new routing protocol в оснастке службы, как показано ниже:

После добавления NAT должен быть настроен, для чего открывается окно его свойств. Одно из главных преимуществ NAT является то, что вы можете выбирать использовать или нет сервера DHCP в вашей сети. Вы можете позволить продолжать использовать уже установленные сервера DHCP для выделения IP-адресов или использовать способность NAT осуществлять данную функцию. Вы также можете разрешить NAT использовать стандартную службу преобразования адресов, сопоставляя адреса между внутренними и внешними диапазонами адресов, если схема преобразования уже существует, или просто связывать две различные сети вместе, пока новая схема адресации не будет накоплена. Это можно применить, например, в случае, если две компании сливаются и должны незамедлительно взаимодействовать друг с другом, а их диапазоны адресов несовместимы. Рисунок, расположенный ниже, показывает, как настраивать функционирование DHCP и, в том числе, исключения, если это требуется. Заметьте, что по умолчанию используется частный диапазон адресов 192.168.0.0., если не задан другой.

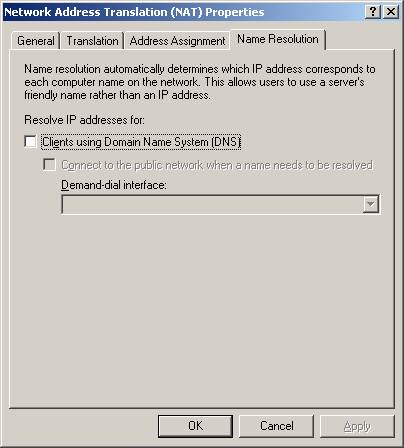

NAT позволяет применить этот способ как временное решение до полной настройки всей сети. Другой чертой NAT является возможность осуществлять разрешение запросов DNS, если это требуется, через функцию DNS-Proxy (когда внутренние клиенты направляют свой запросы на разрешение имен DNS на сервер NAT). Заметьте, что эта возможность отключена по умолчанию (как и функция распределения адресов), но может быть настроена в случае необходимости, как показано ниже, даже для соединения с подключением по требованию.

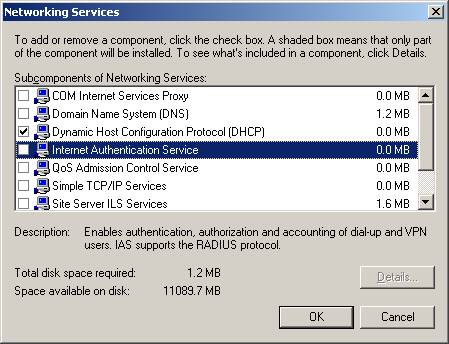

Очень похоже на то, как это происходит в ICS, NAT может также быть настроен на то, чтобы разрешать сопоставление запросов на внешние ресурсы определенным портам, а также размещать web-сервера и что-либо подобное за сервером NAT, на внутренней сети. Служба проверки подлинности в Интернете (IAS) Служба IAS реализована в Windows 2000 в форме мощной централизованной службы аутентификации, авторизации и учета (часто упоминаемую как ААА (authentication, authorization, accounting)) – в форме службы Remote Access Dial-in Authentication Service (RADIUS). Используемая для соединений удаленного доступа и VPN, IAS позволяет вам контролировать в сильной централизованной манере аутентификацию пользователей, учет запуска и выключения их соединений, а также централизованное применение политик удаленного доступа (авторизации). Не будучи установленной по умолчанию, IAS добавляется при помощи программы Add/Remove в Control Panel, как показано ниже:

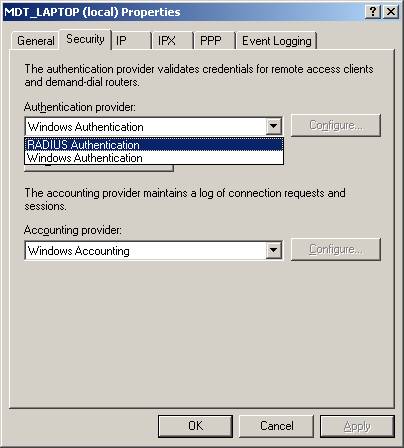

После установки служба IAS может быть доступна при помощи соответствующего административного инструмента – Internet Authentication Services administrative tool. Многие люди путаются в целях и настройках IAS, так что давайте остановимся на базовых понятиях. Прежде всего, главной причиной использования IAS является то, что она позволяет централизовать запросы на аутентификацию, посылаемые на серверы удаленного доступа. Например, представьте себе среду, в которой внедрены различные решения удаленного доступа (эти реализации обычно называются NAS – Network Access Server), такие как Windows NT RAS, Windows 2000 RRAS, маршрутизаторы Cisco, различные VPN и т.д. Поддержка учетных записей на этих различных платформах может быть очень сложна, если вообще возможна. В данной ситуации протокол RADIUS позволяет вам перенаправлять все запросы от различных серверов удаленного доступа на сервер RADIUS для аутентификации. Поэтому важно запомнить, что клиентом RADIUS являются серверы удаленного доступа. Серверы удаленного доступа, в свою очередь, тоже имеют клиентские подключения, но эти клиенты не являются клиентами сервера RADIUS. Когда используется сервер RADIUS, другие серверы удаленного доступа не производят аутентификации клиентов, они просто перенаправляют их запросы серверу RADIUS для обработки. Подобная централизация дает еще целый ряд преимуществ, включая возможность централизованного применения политик удаленного доступа. Помните, что по умолчанию, политики удаленного доступа являются локальными для сервера, на котором они создаются. В случае, когда вы выбираете установку использовать ваш сервер удаленного доступа в качестве клиента RADIUS, все политики удаленного доступа, которые установлены на данном сервере, игнорируются в пользу тех, которые установлены на сервере RADIUS. Это дает возможность контролировать применение политик удаленного доступа, особенно в больших распределенных системах. Настройка IAS достаточно проста, но здесь есть несколько вещей, о которых вы должны знать. Для начала, если вы хотите, чтобы ваш сервер удаленного доступа был клиентом сервера RADIUS, он должен быть способным аутентифицироваться сервером RADIUS. Большинство производителей добавляют эту возможность на свои серверы удаленного доступа, так как RADIUS является промышленным стандартом. Сервер Windows 2000 RRAS может быть клиентом RADIUS, если правильно настроены службы RRAS и IAS. В оснастке RRAS настройки выполняются на вкладке Security в свойствах сервера RRAS, как показано ниже:

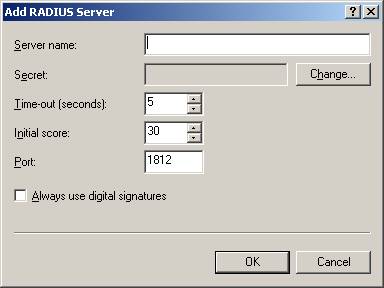

По умолчанию сервер RRAS будет производить Windows аутентификацию, как для Active Directory, так и для локальной базы SAM, в зависимости от ваших установок. Если вами выбрана аутентификация RADIUS, то потребуется дальнейшая настройка, включая адрес сервера RADIUS и общий пароль (secret), который применяется между клиентами и сервером RADIUS для целей аутентификации.

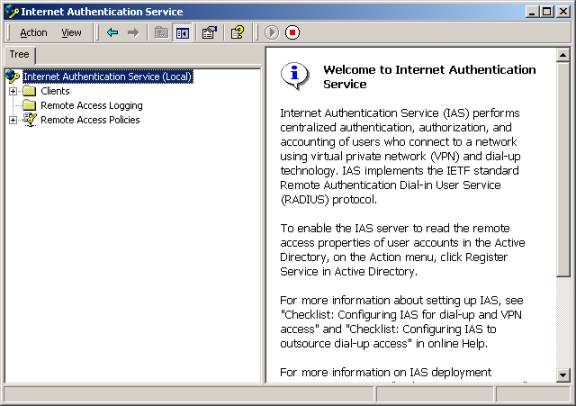

Простой настройки клиента RADIUS не достаточно. Установки для сервера RADIUS должны выполняться через оснастку IAS, как показано ниже:

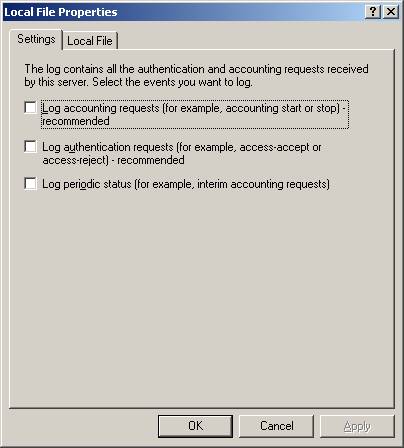

Заметьте, что в этой оснастке существует три узла – Clients, Remote Access Logging и Remote Access Policies. Узел Clients позволяет вам добавлять адреса серверов удаленного доступа и связанные с ними пароли (secret), которые вы первоначально установили. Вам необходимо сделать это для каждого сервера, который вы хотите сделать клиентом RADIUS. Узел Remote Access Logging позволяет вам настраивать, какие виды информации об удаленном доступе (и в каком формате) вы хотите регистрировать, как показано ниже:

Заметьте, что по умолчанию ничего не регистрируется, но даются рекомендации по ведению журналов. Последний узел – Remote Access Policies дает вам возможность настраивать централизованные политики удаленного доступа, как уже обсуждалось ранее. Эти политики настраиваются и работают абсолютно также как и в случае для простого удаленного доступа. Если вы хотите, чтобы IAS имела доступ к dial-in свойствам пользователей в Active Directory, вы должны выполнить соответствующие настройки. Это достигается выбором опции “Register Service in Active Directory” в меню Action оснастки (если сервер не является членом домена AD, эта опция будет недоступна). Заметьте, что IAS будет аутентифицировать пользователей вместо Active Directory или локальной базы данных SAM, если это возможно. Заметьте также, что если вы хотите иметь резервные сервера IAS, вы должны настроить их таким же образом, и удостовериться, что все политики удаленного доступа скопированы на второй сервер, в то же время настраивая клиентов RADIUS и для второго сервера. И еще одна неделя завершена. Как я уже отмечал в предыдущих статьях, похоже, моя серия завершится через 1-2 статьи. Темы, которые нам еще предстоит пройти, это службы сертификации, а также IPSec. Спасибо всем, кто продолжает поддерживать мою серию, я всегда открыт для вопросов и комментариев. Помните, что все технические вопросы следует присылать на мою доску объявлений. До следующей недели и наилучших пожеланий в вашей учебе. Дэн |