|

|

|

от Leonard Loro |

|

|

Всем необходимы брандмауэры. Если у вас есть web-сайт, вы подключаетесь к сети по удаленному соединению или контролируете магистральную линию связи вашей организации, вам просто необходимо установить себе брандмауэр. Это позволит вам контролировать, какая информация из вашей сети или компьютера может выходить наружу и какая информация может входить в вашу сеть. Установка простого брандмауэра поможет вам сохранить ваши данные и зафиксировать все попытки несанкционированного доступа. Брандмауэр – это устройство или система, которая разделяет две сети и обеспечивает контроль доступа между ними. Брандмауэры осуществляют свои функции в соответствии с политиками контроля доступа или «правилами». Важно понимать, какой тип доступа вы хотите разрешить или запретить в вашей сети, иначе брандмауэр не сможет вам помочь. Обычно специалисты по безопасности, управляющие соединениями и администрирующие брандмауэры, облечены тяжелой ответственностью. В статьях данной серии мы сделаем обзор концепций брандмауэров, шлюзов и маршрутизаторов. Особым образом мы остановимся на вопросах установки, миграции и секретах администрирования Microsoft Internet Security and Acceleration Server (ISA – сервер безопасности внешних соединений и кэширования информации) – обеспечивающий простой и практический подход для реализаций брандмауэров и диспетчеров безопасности. Типы брандмауэров Брандмауэры различаются по средствам защиты безопасности и подходам к обороне. Как правило, они работают на выделенных узлах или аппаратных устройствах, которые напрямую подсоединены к различным сетевым сегментам. Соединение с брандмауэром устанавливается каждый раз, когда клиенту необходимо послать данные серверу в обособленной сети. Главное техническое отличие между брандмауэрами – это механизм, который они используют для передачи трафика из одного сегмента сети в другой. Брандмауэры низкого уровня осуществляют операции на первом уровне модели OSI (Open System Interconnect), что делает их обычно очень быстрыми, в то время как брандмауэры высокого уровня обычно больше анализируют информацию о соединении, например, соединение клиента с определенным сайтом. Итак, есть два вида брандмауэров. Брандмауэры сетевого уровня (по модели OSI) это обычно традиционные и простые маршрутизаторы. Они принимают свои решения, основываясь на адресах источника и получателя, а также номерах портов в каждом соединении. Эти брандмауэры не могут принимать решения на основании содержания пакетов, передаваемых в соединении и того, откуда они осуществляются. Современные брандмауэры сетевого уровня, однако, поддерживают внутреннюю информацию о состоянии соединения и том, откуда оно осуществляется. Брандмауэры уровня приложений (модели OSI) не разрешают прямого трафика между сетями. Они осуществляют функции регистрации событий и аудита для каждого соединения, которое проходит через них. Прокси-сервера обычно используются для осуществления функций регистрации событий и контроля доступа для приложений между различными сетями. Брандмауэры уровня приложений обычно используются также как преобразователи сетевых адресов. Приложения используют брандмауэры уровня приложений для маскировки происхождения своего соединения и открытого взаимодействия с обособленным сегментом сети. Internet Security and Acceleration (ISA) Server: корпоративный брандмауэр Устанавливаемый как выделенный компонент системы безопасности или как интегрированный сервер кэширования и защиты, сервер ISA является многоуровневым брандмауэром организации, который обеспечивает защиту сетей от атак хакеров. Сервер ISA предоставляет ряд технологий безопасности, которые включают в себя: унифицированное управление сервером, фильтрацию пакетов, обнаружение вторжений и публикации по безопасности. Все эти функции надстраиваются в Windows 2000, тем самым упрощая решение задач по управлению сетевой безопасностью и предоставляя в наше распоряжение полный и надежный брандмауэр.

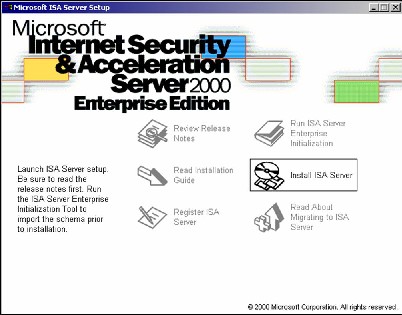

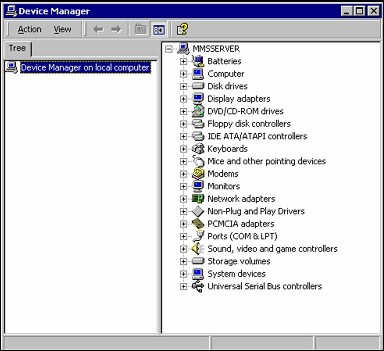

Окно установки сервера ISA фирмы Microsoft Для установки и настройки сервера ISA вам необходим сервер с процессором 300 MHz, совместимым с Pentium II или выше. Жесткий диск должен иметь 20Мб свободного дискового пространства, оперативная память – не менее 256Мб. Также является необходимым наличие в системе одного раздела с файловой системой NTFS. В качестве операционной системы должен быть установлен: сервер Windows 2000 с Service Pack 1 (или более поздним), сервер Windows 2000 Advanced или Datacenter. Сетевые карты рекомендуются для каждой сети, к которой вы собираетесь осуществлять подсоединения. (Например, одна для Интернета, одна для сети вашего партнера и одна – для вашей внутренней корпоративной LAN). Проверка информации о системе с помощью Device Manager:

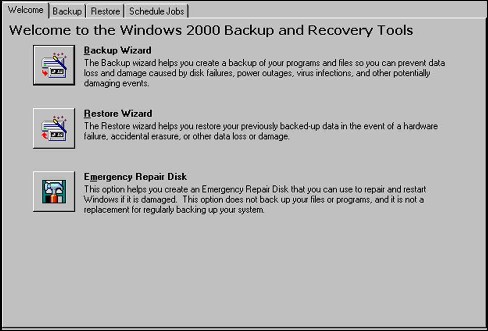

От чего не может защитить брандмауэр Сервер ISA или любой другой брандмауэр не может защитить сеть от атак, трафик которых не проходит через брандмауэр. Многие компании, имеющие доступ в Интернет, очень озабочены незащищенностью собственных данных, «утекающих» из компании подобным путем. К сожалению, они даже не представляют себе, какое количество резервных лент, дискет и дисков CD может на самом деле «уходить» вместе с информацией компании. Это не значит, однако, что они не имеют политики защиты таких соединений, как удаленный доступ и VPN. Резервное копирование и обновление Диска аварийного восстановления (ERD – emergency repair disk) перед установкой ISA:

Также брандмауэр не может защитить вас от глупости. Пользователи, которые передают важную информацию по телефону или записывают свои пароли на самоклеющихся бумажках являются целью опытных хакеров старой школы. Атакующий может сломать вашу сеть, обойдя брандмауэр, и все ваши методы контроля безопасного доступа окажутся бесполезными, если он сможет найти служащего внутри организации, который предоставит ему доступ к сети. И в заключении: брандмауэр должен быть частью стройной архитектуры безопасности вашей организации. И эта архитектура должна соответствовать производственным задачам предприятия. Политики брандмауэра должны быть реалистичными и отражать уровень безопасности, в котором нуждается организация. Не одно и то же – защищать сверхсекретные сети с частной информацией для правительственных учреждений или защищать web-сервер коммерческой организации, который хранит статистические данные для целей Интернет-презентаций. Леонард Лоро, MCSE, MCSD, ISS, MCT, CCNA. |