|

|

|

от Leonard Loro |

|

|

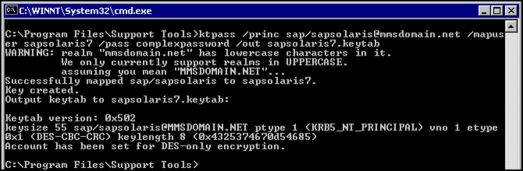

Сетевые атаки представляют наибольший риск для серверов Windows 2000. Начиная с выпуска старой Windows NT 3.1, хакеры активно ищут «дыры» в операционной системе Microsoft Windows. Такие инструменты как SecHole, IISInjector, NAT (NetBIOS Auditing Tool), SMBRelay и L0pthcrack были разработаны для раскрытия паролей, выполнения различных действий на серверах, фальсификации сетевых соединений и ухудшения производительности систем. Кроме того, недавно было опубликовано несколько критических уязвимостей безопасности Windows 2000, которые могут полностью делать сеть незащищенной перед злоумышленником. Методы контроля доступа на уровне пользователя (Смарт-карты, пароли пользователей) не могут в достаточной мере защитить от сетевых атак, потому что они доверяют (главным образом) имени пользователя и паролю. Одним компьютером пользуются обычно несколько пользователей и, как результат, компьютер часто оставляется включенным, широко распахивая дверь для входа в сеть. Если имя пользователя и его пароль перехвачены или украдены, доступ в сеть даже с правами простого пользователя не сможет помешать хакеру получить доступ ко всем конфиденциальным ресурсам и системам. Для защиты от всех вышеперечисленных опасностей Сервер Window 2000 предоставляет несколько защитных функций: IPSec (Internet Protocol Security), Terminal Services High Encryption Security, PKI (Public Key Infrastructure), S/MIME (Secure Multipurpose Internet Mail Extensions), Kerberos и L2TP (Layer 2 Tunneling Protocol). Мы рассмотрим, как использовать некоторые из данных технологий для шифрования и защиты всех сообщений, которые передаются по сети и защиты данных от захвата и изменения хакерами. Для создания учетной записи Kerberos соответствующей службам Unix:

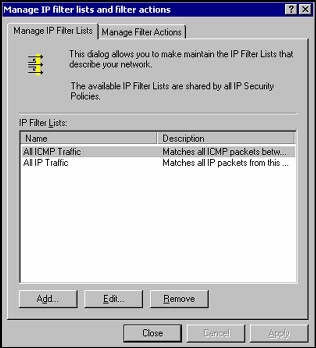

Эта команда генерирует файл таблицы ключа для узла UNIX, устанавливает его соответствие учетной записи и устанавливает пароль для службы. После выполнения команды присоедините данный файл к файлу /etc/krb5.keytab на узле UNIX. Утилита Ktpass включена в инструментальные средства поддержки Windows 2000. Ipsec: комплексное решение по безопасности Windows 2000 предоставляет поддержку двух типов защиты данных – в сети и хранимых на носителях. Первоначально разработанный IETF (Internet Engineering Task Force), IPSec является протоколом безопасности, который обеспечивает защиту данных и подлинности для каждого сообщения, которое передается по сети (пакет). Этот протокол обеспечивает возможность защищать линии связи между рабочими группами, локальными компьютерными сетями, головными офисами и любыми удаленными компьютерами, которые нуждаются в активной защите от сетевых атак. IPSec обеспечивает две главные цели: защищает сетевые пакеты и ограждает их от сетевых атак. Защищая пакеты так, что они становятся практически нечитаемыми для хакеров, IPSec предотвращает использование сниферов (sniffer – сканер сети), модификации данных, а также атак отказа от обслуживания и спуфинга (spoofing – получения доступа путем обмана (например, используя ложный IP-адрес)). Кроме использования основанных на шифровании программ защиты и динамического управления ключом, проводится процесс проверки систем для установления доверия между ними, так что только доверяющие друг другу компьютеры могут взаимодействовать. Посылающий данные компьютер защищает их перед передачей, а получающий компьютер снимает защиту с данных только после того, как они будут получены. Этот тип защиты особенно подходит к защите данных в публичных средах, когда сетевой трафик легко поддается неправомочному мониторингу и доступу. Настройка фильтров и правил Psec:

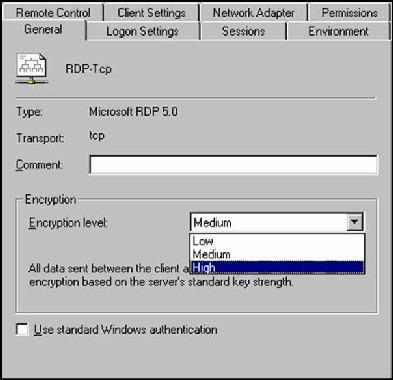

IPSec в Windows 2000 защищает каждый IP пакет, добавляя дополнительный заголовок к каждому сетевому сообщению. Метод Authentication Header (AH) обеспечивает проверку и подтверждение подлинности для всего пакета. Он работает как подпись для каждого сообщения, которое передается по сети. Метод Encapsulation Security Payload (ESP) обеспечивает секретность для данных, которые входят в пакет. Безопасность Служб Терминалов: гарантия максимальной защиты Службы Терминалов теперь включены в операционную систему Сервер Windows 2000. Службы Терминалов позволяют пользователям получать доступ к рабочей среде и любым приложениям, запущенным на сервере с клиентских компьютеров. Эта функция особенно полезна для удаленного управления серверами приложений, разработки приложений и контроля сетевых ресурсов независимо от того, где они расположены. Windows 2000 позволяет запускать Службы Терминалов в двух режимах – удаленного администрирования и поддержки приложений. Режим удаленного администрирования используется главным образом для администрирования и предоставления поддержки администраторами безопасности. Этот режим позволяет войти локально в систему только членам административной группы. Режим поддержки приложений позволяет любому клиенту запускать программы на сервере так, как если бы он работал на нем локально. Сетевая безопасность может быть существенно увеличена, если использовать режим строгого шифрования служб терминалов (terminal services high encryption). Сервер Windows 2000 может определить один из трех уровней шифрования для соединений клиентов и сервера: Low (слабое) Encryption, Medium (среднее) Encryption и High (строгое) Encryption. При использовании режима слабого шифрования трафик от клиента к серверу использует алгоритм RC4 и 56-битные ключи шифрования. Трафик от сервера к клиенту не шифруется. Этот вид шифрования защищает такие уязвимые данные как пароли и данные приложений. Установка режима строгого шифрования в Службах Терминалов:

Режимы среднего шифрования и строгого шифрования защищают данные, посылаемые в двух направлениях, от клиента к серверу и от сервера к клиенту. Это обеспечивает двунаправленное безопасное соединение между клиентом и сервером. Главным различием между этими двумя режимами является глубина шифрования. Среднее шифрование использует алгоритм RC4 и 56-битные ключи (40-бит для клиентов RDP 4.0), в то время как строгое шифрование использует RC4 и 128-битные ключи. Леонард Лоро, MCSE, MCSD, ISS, MCT, CCNA. |