|

|

|

от Leonard Loro |

|

|

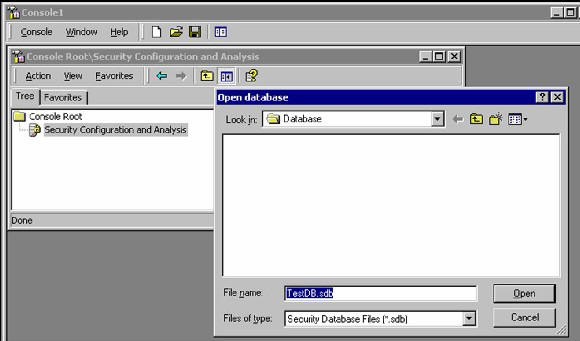

Инструменты и методы, которые вы используете для управления вашей сетевой безопасностью, определяются требуемым уровнем защиты ваших ресурсов. Пользователи, компьютеры, сегменты сети и устройства должны управляться автономными, простыми, а также защищенными методами. Windows 2000 предоставляет в наше распоряжение более 50 инструментов для администрирования и настройки сетевых ресурсов и безопасности. Сценарии, программы и службы, работающие в фоновом режиме, включены в саму операционную систему, в инструментальные средства поддержки, а также в Resource Kit. Ключом для выбора правильного инструмента является ясное представление о том, что мы должны получить при решении конкретной задачи безопасности. Модель управления безопасностью В Windows NT было несколько инструментов для управления безопасностью сети: User Manager for Domain, Server Manager, Event Viewer, Group Policy Editor и этот список можно было бы продолжить еще. В Windows 2000, как это ни странно, администрирование безопасности стало много проще. Теперь администратор может управлять и защищать ресурсы, используя только Microsoft Management Control (ММС – консоль управления MS) – главный инструмент управления приложениями и конфигурированием. Windows 2000 также предоставляет различные типы инструментов для безопасного администрирования. Инструменты командной строки и оснастки (snap-ins) встроены в операционную систему и дополнительные инструменты включены в Windows 2000 Resource Kit. Оснастки являются административными компонентами, которые могут быть добавлены в главную консоль для управления различными аспектами безопасности Windows 2000, такими как IPSec или групповыми политиками. Помесь утилит командной строки и Windows: Secedit, Cipher, Run as и Security Analysis and Configuration Tool Security Analysis and Configuration (Анализ и настройка безопасности) является инструментом для администрирования безопасности локальных систем. Этот инструмент использует базу данных для анализа и настройки различных уровней безопасности для ресурсов на системах, работающих под Windows 2000. Архитектура этой базы данных позволяет администраторам комбинировать различные базы данных для того, чтобы обеспечить правильный уровень безопасности для каждой роли, исполняемой системой или компьютером. Windows 2000 предоставляет различные шаблоны для данного инструмента (Security Analysis and Configuration Tool), которые администраторы и пользователи могут устанавливать на различных компьютерах в сети. Создание базы данных для локальной конфигурации безопасности:

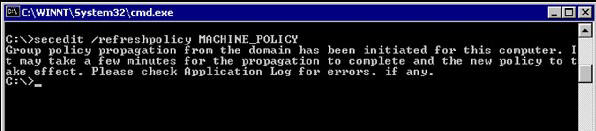

Утилита командной строки Secedit.exe используется для анализа и выявления неисправностей систем безопасности на компьютерах Windows 2000. Этот инструмент может автоматизировать задачи, выполняемые вручную при помощи Security Analysis and Configuration Tool. Кроме того, синтаксис этой утилиты предоставляет дополнительный набор параметров для осуществления функций, которые могут быть выполнены при помощи консоли ММС. Например, администратор может запросить обновление политики безопасности на контроллере домена Windows 2000. Незамедлительное обновление политики безопасности: 1. Нажмите кнопку Start, а затем Run. Появится диалоговое окно Run… 2. В диалоговом окне Run… напечатайте secedit/refreshpolicy MACHINE_POLICY

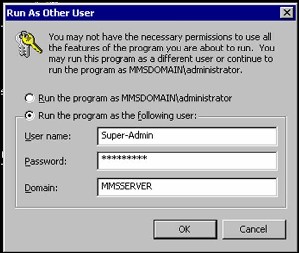

Также Windows 2000 предоставляет в ваше распоряжение службу Run as, которая функционирует как инструмент “sudo” в UNIX и Linux. При использовании команды Run as администраторам не обязательно входить в систему с административными правами для выполнения административных задач. Администратор может выполнять задачи, требующие административных прав и разрешений, даже если он вошел в систему как обычный пользователь. Так же могут создаваться ярлыки для запуска программ с административными правами. Использование Run as для запуска программы с правами администратора: 1. В Windows Explorer выделите ярлык приложения или инструмента ММС, который вы хотите открыть. 2. Нажмите клавишу SHIFT и щелкните правой кнопкой мыши на иконке программы, а затем выберите опцию Run as. 3. Выберите опцию Run the program as the following user (Запустить программу с правами следующего пользователя). 4. Напечатайте имя пользователя, пароль и имя домена для административной учетной записи, которую вы хотите использовать.

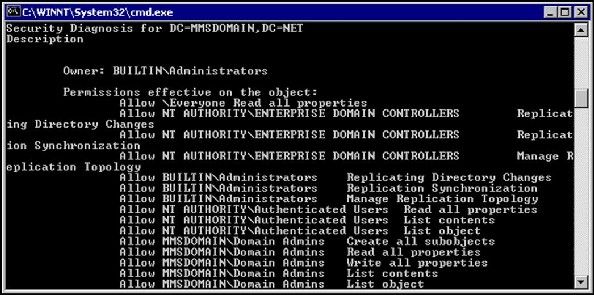

Encrypting File System (EFS – шифрованная файловая система) предоставляет утилиту, называемую Cipher.exe, которая используется для сохранения зашифрованных файлов на разделах с файловой системой NTFS. При применении шифрования файлов, они остаются «прозрачными» для пользователя, который зашифровал их. Это означает что пользователю не требуется каждый раз расшифровывать и зашифровывать файлы для того, чтобы использовать их. Безопасность баз данных: Инструменты Active Directory Здоровье вашей сетевой безопасности зависит от того, как вы защищаете Каталог. База данных Active Directory хранит информацию обо всех ресурсах сети Windows и определение для каждого из этих ресурсов в “Structural Classes” в соответствие со стандартами LDAP (RFC 2251). Атака на вашу базу данных каталога может заключаться в попытке переустановки или восстановления Active Directory. Сетевые ресурсы при этом могут быть изменены. Инструментальные средства поддержки Windows 2000 включены в компакт-диск Windows 2000 Server, предлагающий много важных инструментов для проверки безопасности вашей базы данных Active Directory. Acldiag.exe является утилитой командной строки, которая помогает администраторам сравнивать, анализировать и выявлять неисправности разрешений для объектов Active Directory. Она читает записи контроля доступа (ACEs) из списка контроля доступа (ACLs) в базе данных каталога и делает «снимки» информации в текстовые файлы для возможности поиска индивидуальных разрешений. Для вывода на печать разрешений Active Directory для корневого контейнера: 1. Нажмите кнопку Start и затем Run. Появится диалоговое окно Run as. 2. В диалоговом окне Run as напечатайте Acldiag “DC=YourDomain,DC=Top-LevelDomain”. Где YourDomain – имя вашего корневого домена и Top-LevelDomain – имя вашего домена высшего уровня.

Иногда бывает трудно управлять характеристиками безопасности объектов и OU в Active Directory. Устанавливая разрешения для объектов Active Directory, DsAcls.exe облегчает управление атрибутами безопасности. Хорошим сценарием применения DsAcls.exe является случай, когда вы хотите делегировать специальную функцию (такую как возможность разблокирования учетных записей) пользователю, не делая его членом административной группы. Обзор инструментов Инструменты, предоставляемые в Windows 2000 для защиты вашей сети совместимы с аналогичными в UNIX и других корпорационных операционных системах. Хотя Windows 2000 предоставляет распределенные службы безопасности, модель управления безопасностью в Windows 2000 является централизованной для оказания помощи в ежедневных операциях. Мы рассмотрим основную операционную систему и инструментальные средства поддержки, которые Windows 2000 предоставляет для защиты безопасности ваших сетей. В следующей статье мы рассмотрим, как управлять сетевой безопасностью удаленно, не подвергая себя атакам хакеров. Леонард Лоро, MCSE, MCSD, ISS, MCT, CCNA. |