|

|

|

от Dan DiNicolo |

|

|

Добро пожаловать в статью 19 моей серии. Статья этой недели посвящена поддержке базы данных Active Directory, управлению Operations Masters (хозяевами операций), а также Remove Installation Services (RIS – службе удаленной установки). Мы изучим различные файлы, имеющие отношение к базе данных Active Directory, инструменты, используемые для захвата контроля роли хозяина операции, а также познакомимся со службой RIS более подробно, чем в предыдущих статьях. Это последняя статья, посвященная Active Directory. Следующая статья начнет финальную часть серии, в которой будет рассматриваться инфраструктура сетей в Windows 2000. Предполагаю, что весь материал будет изложен в восьми (или около того) статьях. В данной статье рассматриваются следующие темы:

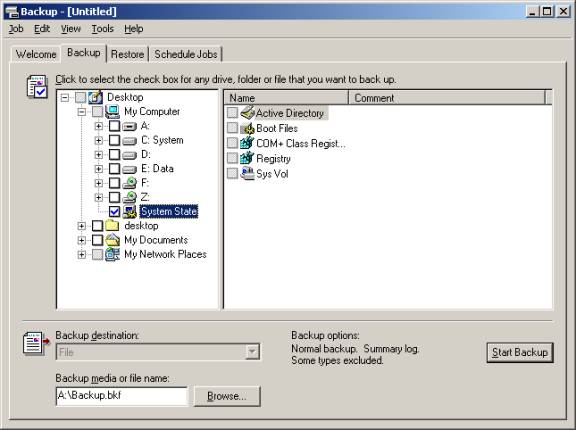

Поддержка баз данных Active Directory База данных Active Directory – это место, где хранится вся информация, относящаяся к Каталогу, включая объекты и атрибуты домена, схема, конфигурация и информация Глобального Каталога. Поэтому вы должны быть осведомлены, как работает база данных, а также как она должна поддерживаться. Сюда относится знание того, как выполняется резервное копирование и восстановление, дефрагментация, а также – как можно выполнять перемещение базы данных. Базу данных Active Directory рассматривают как транзакционную, что означает, что каждое изменение в ней трактуется как отдельная транзакция (неделимая операция – это означает, что пока обе стороны, принимающие участие в транзакции, не завершат своей части ее обработки, транзакция не считается завершенной). Эта природа базы данных помогает поддерживать ее целостность в случае сбоев. База данных Active Directory состоит из нескольких файлов, которые вы должны знать: Ntds.dit – это и есть, собственно, файл базы данных, в котором хранятся все объекты. По умолчанию вы можете найти этот файл (и другие, указанные здесь) в папке %systemroot%\NTDS. Edb*.log – этот файл является журналом транзакций. Прежде чем любое изменение будет записано в базу данных, информация о нем сначала заносится в журнал транзакций. Каждый файл edb.log имеет размер 10Мб. По умолчанию в Windows 2000 используется «круговое» ведение журнала, что означает, что если журнал заполнен, то файл начинает перезаписывать данные о самых старых изменениях. Если «круговое» ведение журнала отключено, то после заполнения файла, он переименовывается в файл edbxxxxx.log, с цифрами xxxxx, представляющими его порядковый номер, начиная с 00001. Edb.chk – это файл контрольных точек, используемый AD для отслеживания изменений, записываемых в файл ntds.dit. Он используется для целей восстановления. Например, если контроллер домена поврежден и информация об изменениях не заносится в базу данных, файл контрольных точек служит в качестве маркера, отмечающего, какие из записей в журнале должны быть записаны в базу данных в дальнейшем. Res1.log и Res2.log – являются резервными файлами журналов, по 10Мб каждый. Их назначение – позволить Active Directory продолжать ведение журнала изменений в случае, если на жестком диске не остается свободного места. Поэтому в резерве всегда остается 20Мб свободного дискового пространства, которое используется только в случае необходимости. Помните (мы об этом уже говорили в предыдущих статьях), что Microsoft рекомендует помещать файлы журнала и базы данных на разные диски из соображений быстродействия системы в целом. Вы также должны быть осведомлены о процессе, которые запускается на контроллерах домена каждые 12 часов по умолчанию. Этот процесс называется Garbage Collection (уборка мусора) и его работа заключается в удалении объектов, которые были tombstoned (захоронены), а также в дефрагментации базы данных AD. Захороненная запись – это та, которая была недавно удалена. Заметьте, что запись не удаляется из базы данных немедленно, как только она была удалена. Вместо этого она «захоранивается», или маркируется. Объекты окончательно удаляются из базы данных после того, как пройдет время захоронения, по умолчанию – 60 дней. Поэтому вы можете заметить, что даже если вы уже удалили запись, база данных не уменьшается в течение 60 дней, до тех пор, пока объект действительно не будет удален. Цель захоронения – позволить изменению быть реплицированным на все контроллеры домена. Время захоронения может быть изменено в инструменте ADSI Edit (редактирование ADSI), но, по-видимому, этого делать не стоит. Если вы хотите восстановить запись в базе данных, вы можете сделать это с резервной копии только во время захоронения – после него база данных AD не хранит запись об объекте. Дефрагментация базы данных AD выполняется процессом Garbage Collection простым перераспределением данных, которые записаны в базу, а также сжатием их. На самом деле этот процесс не является перераспределением данных базы на жестком диске, как это происходит в случае традиционной дефрагментации. Вместо этого происходит процесс, который называется “offline defragmentation” (автономная дефрагментация), которую мы вскоре рассмотрим. Резервное копирование базы данных AD, очевидно, является важнейшей части ее поддержания. Фактически резервное копирование осуществляется при помощи инструмента Backup (резервное копирование) выполняющего копирование того, что принято называть System State Data (данные состояния системы). На контроллере домена данные состояния системы включают в себя базу данных AD, папку SYSVOL, регистр, загрузочные файлы системы, базу данных о регистрации классов СОМ+ и базу данных службы сертификатов, если на компьютере запущена служба сертификатов. Как показано на рисунке, расположенном ниже, объекты для резервного копирования выбираются щелчком мыши в соответствующих окошках в программе Backup:

Заметьте, что для выполнения резервного копирования состояния системы вы должны иметь право осуществлять резервное копирование файлов и папок. По умолчанию Администраторы, Операторы Архива и Операторы Сервера имеют такое право. Вы можете также заметить, что данные состояния системы могут быть скопированы только локально при помощи программы Backup (удаленное резервное копирование данных состояния системы не поддерживается программой Backup). Восстановление Active Directory является большей хитростью, чем можно подумать. Прежде всего, для выполнения любого вида восстановления, вы должны перезагрузить сервер в режиме Directory Service Restore Mode (режим восстановления службы каталога), который выбирается из меню дополнительных загрузочных опций (это меню вызывается нажатием клавиши F8). Существует два вида восстановления, которые упоминаются как Authoritative (принудительное – по терминологии Microsoft) и Non-Authoritative (непринудительное) восстановление. Непринудительное восстановление просто восстанавливает Active Directory в состояние, в котором она находилась в момент выполнения резервного копирования, и позволяет репликации с других серверов перезаписывать изменения, которые произошли в сети за это время. Например, пусть мы произвели резервное копирование AD на контроллере домена вчера, а чуть позже этот контроллер сломался. За прошедшее время вы удалили несколько пользователей, используя другие контроллеры домена. Когда вы выполнили непринудительное восстановление – вся база данных была восстановлена (включая тех пользователей, которых вы уже удалили). Однако, в ходе репликации, эти пользователи снова будут удалены из вновь восстановленной базы данных, так как сведения об их удалении хранятся на других контроллерах домена. При помощи программы Backup вы можете выполнить только непринудительное восстановление. Несмелый вопрос – а что же делать, если вы случайно удалили учетную запись пользователя и теперь хотите восстановить ее. Для этой цели служит принудительное восстановление. Напомню, что в случае непринудительного восстановления, другие контроллеры домена, которые приняли информацию об изменении, будут вновь удалять восстановленную учетную запись. В случае принудительного восстановления объект восстанавливается и его новая копия маркируется информацией, которую другие контроллеры домена вынуждены будут принять во внимание. Для осуществления принудительного восстановления объекту дается номер версии, который увеличен от исходного на 100,000 единиц для каждого дня, прошедшего с момента резервного копирования. Поэтому версия восстановленной копии объекта оказывается больше, чем версии объекта с пометкой «удален» на других контроллерах и объект сохраняется в ходе репликации. Принудительное восстановление осуществляется при помощи загрузки системы в режиме восстановления службы каталога и затем восстановления состояния системы инструментом Backup. После этого без перезагрузки, должен использоваться инструмент ntdsutil.exe. Запустив ntdsutil, вы должны выполнить следующие команды:

Кроме резервного копирования и восстановления базы данных AD, вы также должны знать, как перемещать и выполнять дефрагментацию базы данных. В обоих случаях вы должны использовать режим восстановления службы каталога и утилиту ntdsutil.exe. Для перемещения базы данных AD в другое место, из командной строки запустите ntdsutil, введите files, <enter>, и затем команду move DB to <drive>:\<directory>. Эта команда создаст дефрагментированную версию файла в новом расположении. Введите quit <enter> и снова quit <enter>. Выполните перезагрузку контроллера в обычном режиме. Дефрагментация базы данных AD (часто упоминаемая как автономная дефрагментация – перераспределяет данные по физическому диску). Запустите из командной строки утилиту ntdsutil, введите files, <enter>, затем команду compact to <drive>:\<directory>. Это создаст дефрагментированную версию файла в новом расположении. Выйдите из утилиты ntdsutil и затем скопируйте новую версию базы данных на старую и перезапустите контроллер домена в нормальном режиме. Управление хозяевами операций Хотя мы и рассмотрели, за что отвечают хозяева операций в предыдущих статьях, в этом разделе мы остановимся на управлении этими 5 ролями хозяев, а также на вопросах их передачи и захвата. Для повтора напомню, что роли хозяев операций – это специальные роли в домене и лесе, удерживаемые определенными контроллерами домена. Таких ролей пять: Schema Master (хозяин схемы) – контролирует возникающие изменения Схемы. Один контроллер домена в лесу выполняет эту роль. Domain Naming Master (хозяин именования доменов) – контролирует добавление / удаление доменов в лесу. Эта система также должна быть сервером Глобального Каталога. Один контроллер домена в лесу выполняет эту роль. PDC Emulator (эмулятор PDC) – действует как PDC (главный контроллер домена) для BDC (резервный контроллер) когда домен находится в смешанном режиме, управляет изменениями паролей для пред-Windows 2000 клиентов, изменениями групповых политик и немедленно досылает все изменения паролей. Один контроллер в домене выполняет эту роль. RID Master (хозяин RID) – распределяет набор относительных идентификаторов (RID, которые являются уникальной частью SID) для каждого контроллера в домене. Один контроллер в домене выполняет эту роль. Заметьте, что вы можете увидеть набор распределяемых RID, используя dcdiag – утилиту диагностики контроллеров домена. Infrastructure Master (хозяин инфраструктуры) – отвечает за обновление связей пользователи – группы между доменами. Эта роль не должна храниться на контроллере домена, который также является сервером Глобального Каталога – хозяин инфраструктуры не будет работать в данном сценарии. Один контроллер в домене выполняет эту роль. Возможность передавать роль является очень важной, так как контроллеры домена периодически должны выключаться для профилактики. В данном случае мы просто передаем роль, как это будет описано вскоре. Однако, в случае, если контроллер, выполняющий роль хозяина операции, выходит из строя, нам может потребоваться передача роли при помощи ее захвата. Если вы отключаете контроллер домена на определенный период времени, не забудьте передать его роль другому контроллеру. Заметьте, что так как изменения в схеме и добавление или удаление доменов достаточно редкое событие, может быть и нет необходимости передавать эти роли, даже если контроллер домена выводится из сети на достаточно длительное время. Инструменты, применяемые для передачи ролей хозяев операций, перечислены ниже по ролям:

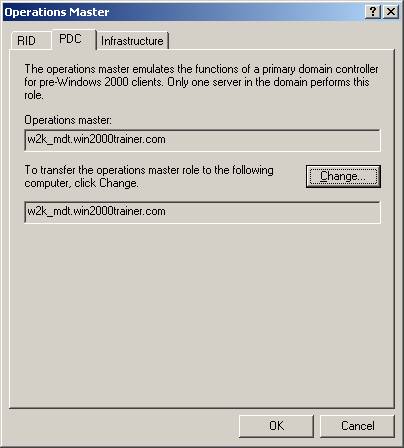

Schema Master – Active Directory Schema Snap-in. (эта оснастка не устанавливается по умолчанию и должна быть зарегистрирована. Для этого из командной строки запустите следующую команду regsvr32.exe schmmgmt.dll и тогда оснастка станет доступной). Рисунок, расположенный ниже, показывает пример окна, выводимого при передаче роли хозяина эмулятора PDC в оснастке Active Directory Users and Computers:

Вы также должны знать, кто из пользователей имеет право менять роли хозяев операций по умолчанию (это контролируется через разрешения):

Если контроллер домена, которому принадлежит роль хозяина операции, становится временно недоступным (вследствие повреждения оборудования и невозможности произвести аварийное восстановление), вы можете произвести захват выполняемой им роли. Для того, чтобы захватить роль, вы должны прежде всего убедиться, что прежний ее владелец отключен от сети и тогда продолжить процесс передачи. Вы получите предупреждающее сообщение о том, что обычный передача роли невозможна, но ваши дальнейшие действия позволят вам захватить роль. Также возможно захватить роль хозяина операции, используя утилиту ntdsutil.exe. Для этого нужно выполнить следующие шаги:

RIS – служба удаленной установки Хотя основы RIS были изложены в предыдущих статьях, теперь стоит узнать о ней более подробно. Служба удаленной установки является частью обширной группы сервисов Windows 2000, объединенной общим названием Intellimirror. Эти технологии предназначаются для автоматизации управления конфигурированием систем. Вместе с RIS, Microsoft предлагает технологию, которая обеспечивает компьютеру способность запускаться по сети и автоматически загружать образ операционной системы. Идея состоит в том, что в сочетании с такой технологией, как групповые политики, пользователь может создать среду своего нового компьютера самостоятельно, без участия специалиста по компьютерам. Заметьте, однако, что пока RIS может распределять образы только OS Windows 2000 Professional и только. Напомню, что для того, чтобы RIS могла функционировать, в сети должны быть доступны еще три службы. Вот они:

Существуют также требования к клиентским компьютерам в терминах поддержки службы RIS. Для того чтобы клиент мог загружаться и получать образ операционной системы от RIS, ему требуется возможности РХЕ (Pre-Boot eXecution Environment). Эта технология позволяет компьютеру, который поддерживает данный стандарт, получать возможность к взаимодействию в сетях TCP/IP. Это возможно достигнуть тремя путями:

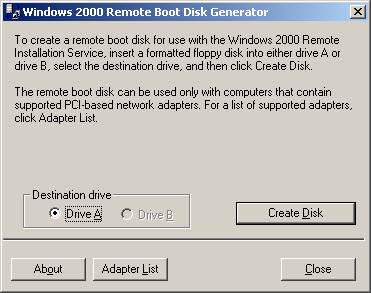

Заметьте, что если ваша клиентская машина не соответствует ни одному из требований, приведенных выше, у вас все же еще остается надежда. Windows 2000 включает в себя поддержку для небольшого числа сетевых карт, которые не являются совместимыми со стандартом РХЕ. Эта поддержка заключается в возможности создания загрузочной дискеты, которая позволяет эмулировать РХЕ. Для создания данной дискеты используется утилита rbfg.exe, которая находится по адресу \\servername\reminst\admin\I386\RBFG.exe:

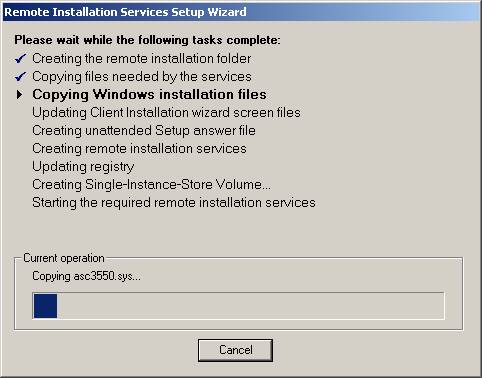

Кроме данного требования, минимальные рекомендации к клиенту RIS включают в себя: Р166 или более быстрый процессор, минимум 32 МВ RAM и 800 МВ или более свободного дискового пространства. RIS не устанавливается по умолчанию на сервер Windows 2000 и должен быть добавлен вручную при помощи программы Add/Remove в Control Panel. Минимальные требования к серверу RIS включают в себя процессор Р166, 128 МВ RAM, 2GB раздел на жестком диске для дерева директорий RIS (обязательно форматированный в NTFS), 10 или 100 МВ сетевая карта, CD-rom или иной доступ к исходным файлам Windows 2000 Professional. После установки служба RIS добавляет еще несколько служб на сервер, но она еще не настроена для раздачи изображений (о чем мы поговорим чуть позднее). Вот какие службы добавляются на сервер в ходе установки RIS: BINL (Boot Information Negotiation Layer) – служба BINL обеспечивает прием DHCP/PXE-запросов от клиентов, передачу клиентам нужных файлов, и обеспечением того, чтобы соответствующий сервер RIS обработал запрос клиента (если клиент предустановлен, о чем мы поговорим немного позднее). TFTPD (Trivial File Transfer Protocol Daemon) – эта служба используется RIS для загрузки исходных файлов, необходимых клиенту для запуска процесса удаленной установки. SIS (Single Instance Store) – эта служба уменьшает пространство, необходимое RIS для сохранения изображений, путем создания ссылок на дублированные файлы, вместо повторной записи полных копий. После установки службы RIS, она должна быть настроена при помощи инструмента, называемого Risetup.exe (смотрите рисунок расположенный ниже).

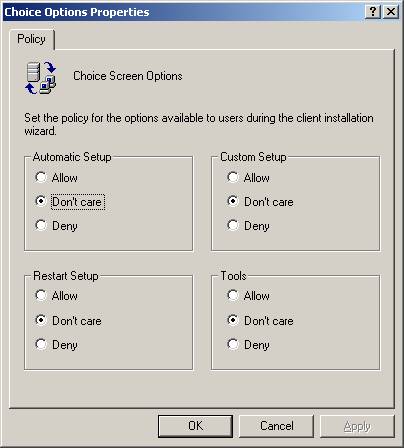

Этот инструмент-мастер проведет вас через процесс создания стартового образа Windows 2000 Professional, часто называемого образ, основанный на CD. Этот образ должен быть создан, даже если вы никогда не собираетесь использовать его. Образ, основанный на CD, это просто обычная установка Windows 2000 Professional, которая может быть автоматизирована при помощи RIS. Заметьте, что мастер спросит вас, хотите ли вы, чтобы ваш сервер RIS начал отвечать на запросы клиентов. Неплохо было бы выбрать – «не отвечать», до тех пор, пока вы не будете уверены, что все установки настроены правильно (требуемые образы и т.д.). Для высокого уровня функциональности вы, возможно, захотите создать образы, которые включают в себя конкретные приложения и связанные с ними настройки, подобно двоичным образам, создаваемым при помощи таких инструментов как Ghost. Служба RIS предоставляет подобную возможность при помощи инструмента, который называется Riprep.exe. После установки Window 2000 Professional и требуемых приложений на систему, вы можете запустить Riprep.exe (которая также является инструментом-мастером) для копирования образа на сервер RIS. Инструмент Riprep.exe находится по адресу \\servername\REMINST\Admin\I386\riprep.exe. Несколько коротких заметок по поводу данного инструмента: 1. Система, на которую вы хотите внедрять данный образ должна иметь такой же HAL (hardware abstraction layer), как и система, на которой создавался образ (например, образ, созданный на системе с одним процессором, не может быть использован на системе с двумя). 2. Целевая система не обязательно должна иметь такую же конфигурацию аппаратного обеспечения как и на системе, на которой создавался образ, так как Plug and Play автоматически определит разницу в аппаратной конфигурации. 3. Как и при использовании утилиты Sysprep, Riprep удаляет все системные SID из созданного образа, обеспечивая тем самым создание новых уникальных SID, генерируемых на клиентском компьютере. Одна из потенциальных проблем использования RIS связана с тем, что теоретически любой пользователь на системе, совместимой с РХЕ, может подключиться к сети и загрузить образ. Следовательно, вы должны позаботиться об обеспечении необходимого уровня безопасности. RIS поддерживает три главные функции безопасности: 1. Обязательным является требование, чтобы сервер RIS был авторизован в Active Directory – точно также как сервер DHCP. Сервер RIS может быть авторизован только членом группы Администраторы предприятия. Сервер RIS авторизуется в оснастке DHCP, через выполнение тех же шагов, что и при авторизации сервера DHCP. 2. Используя оснастку AD Users and Computers, вы можете контролировать, кто может устанавливать образ, будет ли сервер RIS отвечать на запрос, определять соглашение об именовании клиентских компьютеров, а также предустанавливать клиентские компьютеры. Открыв свойства объекта Компьютер, который является сервером RIS, можно контролировать все эти настройки. Например, для использования мастера установки, который запускается, когда запрашивается изображение RIS, пользователь должен иметь разрешение Read для доступа к OU, в которой должна быть создана учетная запись компьютера, а также разрешение на создание учетных записей пользователей (в случае, если учетная запись не была предустановлена заблаговременно). 3. Использование групповых политик для управления опциями клиентской установки позволяет Администратору контролировать уровень доступа, который пользователь может иметь в ходе выполнения мастера установки, что является частью процесса установки образа. Доступными являются четыре настройки, как показано на рисунке, расположенном ниже:

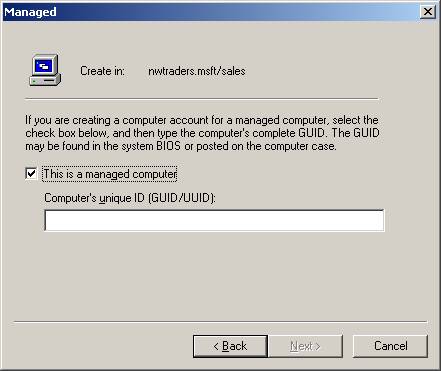

Automatic Setup (автоматическая установка): позволяет использовать установленные администратором настройки и клиент не имеет возможности осуществлять какой либо выбор в ходе выполнения мастера. Custom Setup (выборочная установка): позволяет пользователю определять имя компьютера и место, где учетная запись компьютера будет создана в AD. Restart Setup (перезапуск установки): перезапускает компьютер в случае, если установка провалилась до ее завершения. Tools (инструменты): эта опция предоставляет доступ к инструментам поддержки, таким как дисковые утилиты, например. В случае если вы хотите избежать получения образа неизвестными вам клиентами, лучшим выбором является предустановка клиентских компьютеров. Этот процесс предустанавливает учетную запись компьютера заблаговременно и связывает все учетные записи компьютеров с уникальными идентификаторами, упоминаемыми как Globally Unique Identifier (GUID) – уникальным 128-битовым числом. По умолчанию GUID хранится в BIOS компьютера NetPC или PC98. Предустановка учетной записи (которая сохранит GUID и учетную запись компьютера в AD) позволяет быть уверенным, что только система, которая имеет соответствующий GUID сможет использовать данную учетную запись. Для максимальной безопасности вы можете настроить сервер RIS отвечать только на запросы клиентов, которые были предустановлены. GUID клиентской системы обычно может быть найден в BIOS, но иногда даже на наклейке на системном блоке компьютера. Если вам не удалось найти GUID, запустите ручную RIS-установку и запишите GUID, который появится на экране. Вы можете также захватить сетевой трафик для пакета DHCPDiscover от клиента, который тоже содержит его GUID. Если система не имеет GUID, вы можете использовать ее адрес МАС, добавить спереди недостающих до 32 знаков нулей и использовать данный GUID для целей предустановки. Пример, показанный ниже, демонстрирует, как создается новая учетная запись компьютера в среде, использующей службу RIS.

На этом мы заканчиваем часть моей серии, посвященной Active Directory. На следующей неделе мы перейдем к заключительной части серии, которая посвящена экзамену 70-216 (Networking), которая будет включать в себя около 8 статей. Спасибо за поддержку моей работы. Как всегда, обращайтесь ко мне с комментариями и вопросами, но, пожалуйста, технические вопросы посылайте на мою доску объявлений. До следующей недели, успехов в учебе.

Дэн |