|

||||||||

|

от Dan DiNicolo

|

||||||||

|

Добро пожаловать в 15 статью моей серии. Эта статья посвящена администрированию пользователей и групп в Active Directory, а так же опубликованию ресурсов в Active Directory. Мы рассмотрим такие вопросы, как имя пользователя для входа в систему, утилиты для группового импорта учетных записей, поддержка учетных записей, типы групп и стратегии их создания, а также публикация принтеров и папок в Active Directory. Эта статья относится к экзамену 70-217. Я планирую посвятить еще 3-4 статьи Active Directory, прежде чем перейти к последнему экзамену – 70-216 Networking (организация сетей). Материалы данной статьи включают в себя:

Учетные записи пользователей и имена для входа в систему. Так как основы данной темы были рассмотрены ранее в нашей серии, я постараюсь быть кратким. В качестве повторения пройденного вспомним, что в среде Windows 2000 Active Directory существует 3 главных типа пользовательских учетных записей: Локальные учетные записи пользователей: Эти учетные записи существуют в локальной базе данных SAM (Security Accounts Manager - администратор безопасности учетных записей) на каждой системе, работающей под OS Windows 2000. Эти учетные записи создаются с использованием инструмента Local Users and Groups (Локальные пользователи и группы) из программы Computer Management (Управление компьютером). Заметьте, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию. Учетные записи пользователей домена: Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи инструмента Active Directory Users and Computers (пользователи и группы Active Directory). Встроенные учетные записи: Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator (Администратор) и Guest (Гость). По умолчанию учетная запись Гость отключена. Так как эта статья посвящена Active Directory, мы сосредоточим свое внимание на учетных записях пользователей домена. Эти учетные записи хранятся на контроллерах домена, хранящих копию базы данных Active Directory. Вы должны быть хорошо знакомы с различными форматами, в которых могут быть представлены имена для входа пользователей в систему, потому что они могут отличаться для целей совместимости с клиентами, работающими под более ранними Windows OS (такими как 95, 98, NT). Два основных вида имен входа – это суффикс User Principal Name (основного имени пользователя), упоминающееся как имя пользователя для входа в интерфейсе учетной записи пользователя (для системы Windows 2000) и имя входа пользователя в системах пред-Windows 2000. Оба эти имени показаны на рисунке, расположенном ниже:

Основное имя пользователя (UPN – User Principle Name) имеет такой же формат, как и электронный адрес. Он включает в себя имя входа пользователя, затем значок @ и имя домена. По умолчанию доменное имя корневого домена выделено в выпадающем окне меню, независимо от того, в каком домене учетная запись была создана (выпадающий список будет также содержать имя домена, в котором вы создали эту учетную запись). Также можно создавать дополнительные доменные суффиксы (та часть имени, которая стоит после знака @), которые будут появляться в выпадающем списке и могут быть использованы при образовании UPN, если вы их выберете (это делается при помощи инструмента Active Directory Domain and Trusts (домены и доверительные отношения в Active Directory)). Существует только одно обязательное условие при этом – все UPN в лесе должны быть уникальными (т.е. не повторяться). Если учетная запись входа пользователя использует UPN для входа в систему Windows 2000, вам необходимо только указать UPN и пароль – более нет нужды помнить и указывать доменное имя. Другое преимущество данной системы именования состоит в том, что UPN соответствует электронному адресу пользователя, что опять уменьшает количество информации о пользователе, которую необходимо запоминать. Имя входа пользователя для пред-Windows 2000 систем служит для совместимости с системами, работающими под OS, отличными от Windows 2000. Эти системы продолжают пользоваться аутентификацией, основанной на использовании протокола Netbios, при которой необходимо указывать имя пользователя, пароль и имя домена (в формате протокола Netbios). Эти пользовательские имена входа для пред-Windows 2000 систем должны быть уникальными в домене. Заметьте, что часть имени входа пользователя, являющаяся именем пользователя, одинакова как для имени входа в системах пред-Windows 2000, так и для UPN (полного имени пользователя Windows 2000). Создание учетных записей пользователя Создание учетных записей пользователей в Active Directory является достаточно простым процессом, так как соответствующий мастер проводит вас через все стадии процесса создания. Просто «щелкните» правой клавишей мыши в окне программы Active Directory Users and Computers (на мой взгляд, ключевого инструмента администрирования в Windows 2000) и выберите опцию New User (новый пользователь). Мастер устанавливает только основные свойства учетной записи, такие как имя, имя входа, пароль и т.д. Для установки многих других свойств (таких как членство в группах, информация о домашнем каталоге и т.д.) вы должны открыть окно свойств учетной записи уже после ее создания. В небольших сетях создание и настройка каждой учетной записи пользователя может быть выполнено отдельно. Для больших сетей (организаций) вы должны создавать шаблоны учетных записей и затем уже копировать эти учетные записи (вместе с основными настройками) для того, чтобы облегчить и ускорить создание новых учетных записей. Вы также должны быть в курсе, что в Windows 2000 включены две утилиты, которые используются для импорта большого количества учетных записей и их свойств одновременно:

Csvde: Используется для экспорта и импорта данных из файлов, совместимых с форматом CSV (Comma-separated variable), используемым в таких приложениях, как Microsoft Excel. Заметьте, то эта утилита может быть использована только для импорта (и экспорта) учетных записей – она не может использоваться для удаления или изменения информации. Файлы используются в простом текстовом формате, при этом все значения отделяются друг от друга при помощи знака «запятая». Первая строка в файле определяет структуру учетных записей. Например, если вы хотите создать текстовый файл .csv для импорта двух учетных записей пользователей, то он может выглядеть так: dn, displayname, objectClass, SAMAccountName, userPrincipalName, telephoneNumber “cn=dan dinicolo, cn=users, dc=win2000trainer, dc=com”, Dan DiNicolo, user, dinicolo, dinicolo@win2000trainer.com, 416-555-5555 “cn=john doe, cn=users, dc=win2000trainer, dc=com”, John Doe, user, doe, doe@win2000trainer.com, 416-555-5556 Заметьте, что, в принципе, любые свойства пользователя могут быть импортированы, если файл правильно структурирован и имена атрибутов (свойств) правильно определены. Для того чтобы увидеть весь список возможных атрибутов для импорта, посмотрите здесь. Ldifde: этот инструмент для группового импорта (экспорта) в Active Directory использует протокол LDIF – LDAP (Lightweght Directory Access Protocol – облегченный протокол службы каталогов) Interchange Format. Файлы LDIF используют формат, в котором данные отделяются друг от друга линиями – каждый атрибут имеет свою собственную строку, между которыми помещается пустая строка. Например, если вы хотите создать файл, соответствующий предыдущему примеру, при помощи утилиты ldifde, он будет выглядеть так: Dn: cn= dan dinicolo, cn=users, dc=win2000trainer, dc=com DisplayName: Dan DiNicolo ObjectClass: user SAMAccountName: dinicolo UserPrincipalName: dinicolo@win2000trainer.com TelephoneNumber: 416-555-5555

Dn: cn= jown doe, cn=users, dc=win2000trainer, dc=com DisplayName: John Doe ObjectClass: user SAMAccountName: doe UserPrincipalName: doe@win2000trainer.com TelephoneNumber: 416-555-5556 Заметьте, что все учетные записи, создаваемые при помощи данных утилит, по умолчанию отключены и что вы не можете включать пароли учетных записей в процесс группового импорта (они остаются пустыми по умолчанию). Для более детального обзора утилит csvde и ldifde смотрите здесь. Конечно же, после того, как учетные записи пользователей будут созданы, еще должно быть выполнено большое количество общих управленческих задач. Заметьте, что наряду с тем, что большинство установок относится к конкретному пользователю (номера телефонов, адреса и т.д.), некоторые из них наследуются от родительских объектов, говоря в терминах безопасности. Также обратите внимание, что наиболее важные установки учетной записи находятся на вкладке Account (учетная запись) окна свойств пользователя. Именно здесь вы определяете, что пользователь должен сменить свой пароль при следующем входе в систему, можете блокировать учетную запись, установить ограничения по времени входа, истечение срока действия и блокировку учетной записи и т.д.

Для того чтобы установить пароли в Windows 2000 нужно щелкнуть правой кнопкой мыши на учетной записи и в открывшемся меню выбрать опцию Reset Password (переустановить пароль). В больших сетях (особенно в тех, где много OU) вы можете забыть, где создана та или иная учетная запись. Для быстрого поиска пользователя (или любого другого объекта), щелкните правой кнопкой мыши на имени домена и выберите опцию Find in Active Directory Users and Computers (Искать в оснастке Пользователи и компьютеры Active Directory). Несколько дополнительных заметок об учетных записях пользователей: Помните, что учетная запись может быть переименована и это не повлияет на ее разрешения на доступ к ресурсам. Так, если Боб отсутствует и Марк заменяет его, просто переименуйте учетную запись Боба (и измените его персональные данные в случае необходимости) и тогда Марк получит доступ ко всем ресурсам, к которым имел доступ Боб. Удаление учетных записей не очень хорошая идея. Когда вы удаляете учетную запись, ее SID (идентификатор безопасности), связанный с учетной записью, также удаляется. Поэтому, если вы захотите воссоздать учетную запись с тем же именем пользователя, она не будет иметь доступа к тем ресурсам, которые были доступны для начальной учетной записи, так как ее SID будет другим. Заметьте, однако, что удаленная учетная запись все же может быть восстановлена при помощи authoritative restore (правомочного восстановления), о котором мы поговорим позднее. Концепция групп в Active Directory Active Directory в Windows 2000 представляет несколько новых свойств групп, которые не встречались в среде Windows NT 4.0. Два наибольших изменения касаются различия типов/областей действия групп, а также способности различных групп быть вложенными одна в другую. Учетные записи групп создаются в оснастке Active Directory Users and Group. Первое: в Windows 2000 существует два типа групп: security (безопасности) и distribution (распределения). Группы распределения создаются для рассылки электронной почты и не имеют SID. Напротив, группы безопасности имеют SID, так как используются для назначения прав и разрешений при помощи access control lists (списков контроля доступа) и настроек безопасности. Второе: существует три области действия групп – локальные домена, глобальные и универсальные. Вот краткий обзор каждой из них: Локальные группы домена: локальные группы домена похожи на локальные группы в NT 4. Только теперь они могут использоваться на любой системе в домене, а не только на той, где группа существует (так как локальная группа домена на самом деле располагается в базе данных AD). Этот тип групп применяется обычно для назначения разрешений на доступ к ресурсам. Глобальные группы: глобальные группы также очень похожи на своих предшественниц из домена NT 4. Они по-прежнему состоят из пользователей с одинаковыми потребностями. Универсальные группы: универсальные группы – это новинка Windows 2000. Универсальная группа может содержать пользователей из любого домена в лесу Active Directory. Как и в глобальных группах, они используются для объединения пользователей со схожими потребностями или характеристиками. Только члены группы Enterprise Admin (администраторы предприятия) могут создавать универсальные группы. Рисунок, расположенный ниже, показывает окно, которое открывается при создании новой группы:

Заметьте, что опция создания Универсальной группы недоступна. Это происходит потому, что домен находится в Смешанном Режиме. Универсальные группы могут создаваться только в Основном Режиме домена. Возможность вкладывать группы (создавать «гнезда») является также нововведением Windows 2000 и она тоже доступна только в Основном Режиме. «Вложением» называется возможность помещения группы в другую, этого же типа – например, помещение глобальной группы в другую глобальную группу. Таблица, расположенная ниже, показывает правила членства в группах для доменов в Основном Режиме.

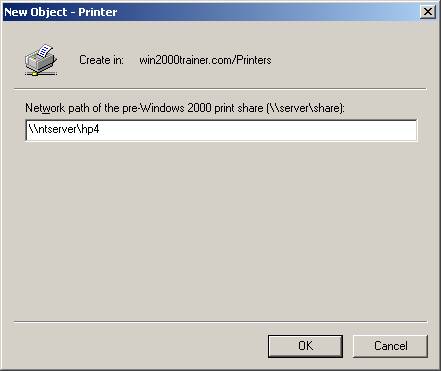

Стратегия создания групп в Active Directory Может быть, вы помните стратегию, разработанную Microsoft, для создания групп в среде Windows NT 4. Она рекомендовала помещать учетную запись пользователя в глобальную группу в соответствии с его потребностями, затем помещать глобальную группу в локальную группу и, наконец, устанавливать разрешения для локальной группы, тем самым давая пользователям доступ к ресурсам. Эта модель упоминалась, как модель AGLP: Accounts – учетные записи (помещаются в…) Global Groups – глобальные группы (которые затем помещаются в…) Local Groups – локальные группы (которым в конечном счете назначаются…) Permissions – разрешения. Хотя и есть некоторые различия в терминологии назначения разрешений, этот метод можно распространить на Windows 2000 и тогда эта модель будет выглядеть так (особенно для экзаменов!): Accounts > Global Groups > Domain Local Groups > Permissions Заметьте, что в Windows 2000 эта модель, однако, может выходить за рамки данной схемы. Например, вы можете осуществлять вложение глобальных групп (что может оказаться полезным в том случае, если вы имеете несколько глобальных групп в одном домене, совершенствованием структуры которого вы занимаетесь) или поместить глобальные группы из другого домена в Универсальные группы, что приведет нас к следующей модели: Accounts > Global Groups > Universal > Domain Local Groups > Permissions Идея очень проста – группа пользователей с одинаковыми потребностями должна использовать глобальные группы (или универсальные, если вы захотите) и затем помещать эти группы в локальные группы домена, которым назначается доступ к ресурсам. Это позволяет многим пользователям получать доступ к ресурсу, хотя разрешение назначается только один раз. Какое имя для новой модели вы используете? Попробуйте AGULP (только помните, что L используется теперь для обозначения локальной группы домена). Публикация ресурсов в Active Directory Одним из преимуществ Active Directory является то, что она применима не только для аутентификации пользователей в сети. Как хранилище информации AD можно также запрашивать для поиска подробностей об объектах, о которых нам известно (таких, например, как пользовательские номера телефонов), а так же для нахождения объектов, о которых мы не знаем ничего. Многие объекты публикуются в Active Directory по умолчанию, такие, например, как пользователи, группы и компьютеры. Также можно публиковать в AD информацию о других полезных объектах, в особенности о принтерах и общих папках. Если ресурс опубликован, то даже если он будет перемещен, пользователи все равно будут иметь возможность находить его в Active Directory. Давайте посмотрим, как все это применимо к принтерам. Принтеры публикуются автоматически в Active Directory, если они создаются на сервере печати, работающем под Windows 2000. Однако, возможно, что у вас есть принтер, который используется сервером печати с более ранней версией OS, например Windows 98 или Windows NT. Этот принтер тоже может быть опубликован в AD, но вручную, при помощи оснастки Active Directory Users and Computers или с использованием файла pubprn.vbs, который находится на компьютере с Windows 2000 в директории system32. Принтер публикуется при помощи указания его имени UNC (полное имя ресурса в сети), в формате \\print_server\printer. Рисунок ниже показывает, как принтер публикуется в сети при помощи оснастки AD Users and Computers.

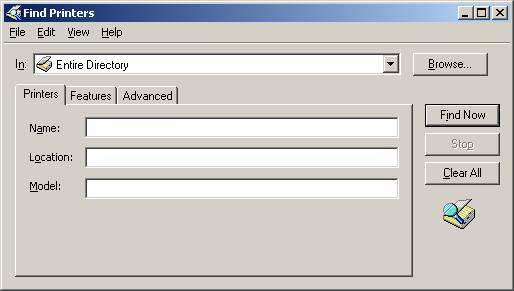

Сценарий pubprn.vbs запускается из командной строки на сервере печати. Команда должна определять контейнер, в котором принтер должен быть опубликован, в формате LDAP. Первый пример, приведенный ниже, показывает, как опубликовать один принтер в OU printers, а второй – как опубликовать все общие принтеры в OU printers: Cscript %systemroot%\system32\pubprn.vbs \\ntserver\hp4 “LDAP://OU=Printers, DC=win2000trainer, DC=com” Cscript %systemroot%\system32\pubprn.vbd ntserver “LDAP://OU=Printers, DC=win2000trainer, DC=com” Если принтер опубликован, пользователь может искать его в Active Directory, используя команду Search из меню Start. Заметьте, что в результате поиска пользователь увидит список только тех принтеров, к которым он имеет доступ.

Среди различных возможностей для поиска принтеров, наиболее полезной является возможность поиска по местоположению, в соответствии с размещением, указываемым в свойствах самого принтера, которая называется printer location tracking (отслеживание размещения принтеров). Основным подсетям должны быть присвоены имена, соответствующие их физическому местоположению (при помощи оснастки AD Site and Services (Сайты и Службы Active Directory), что мы обсудим позднее), в свойствах принтера должно указываться то название местоположения, которое соответствовало бы его положению в сети (к какой подсети он пренадлежит). Кроме того, в групповой политике должно быть разрешено location tracking (отслеживание размещения). Если все это будет выполнено, то когда пользователь попытается найти принтер, ему будет представлен список принтеров, расположенных (по крайней мере, теоретически) поблизости от него. Рисунок, расположенный ниже, показывает установку разрешения предварительного размещения принтеров в групповой политике. Установка находится в \Computer Configuration\Administrative Templates\Printers оснастки Group Policy.

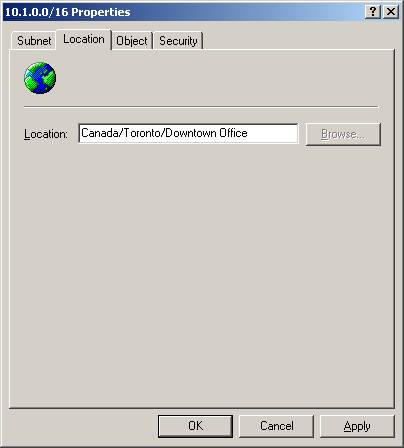

Если вас интересует более подробное описание настройки разрешения отслеживания расположения в групповой политике, смотрите здесь. Для того чтобы отслеживание расположения принтеров работало, все объекты Подсеть должны иметь связанное с ними физическое местоположение. Оно определяется в свойствах объекта Подсеть в оснастке AD Sites and Services, как показано ниже:

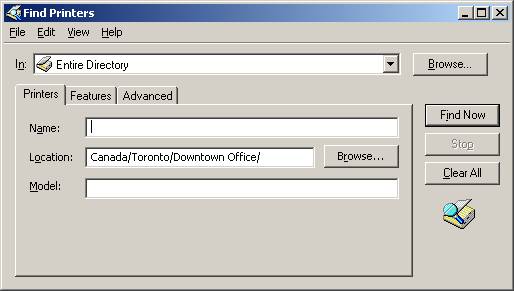

Имя расположения следует соглашению об именовании в формате Name/Name/Name и т.д., где любое имя может иметь только 32 символа и максимальную длину всего имени расположения не более 260 знаков. Хорошая идея – связать имя расположения с физической топологией вашей организации. Например, в многонациональной корпорации с представительствами во многих странах можно использовать следующий формат: Компания/Страна/Город/Здание/Этаж Например: Company/USA/Boston/Building 1/Floor 3 или Company/Europe/Czech/Prague/HeadOffice Только помните, что имена расположения должны соответствовать подсетям IP. После разрешения в групповой политике, окно поиска принтеров автоматически изменяется и включает в себя опцию location, как показано ниже:

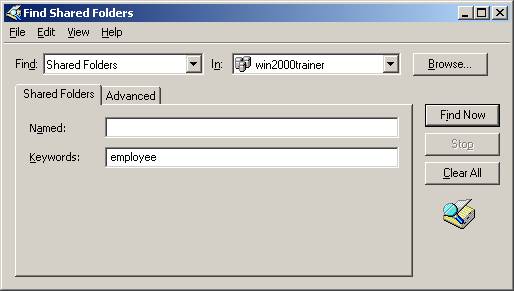

Общие папки также могут публиковаться в Active Directory для упрощения поиска информации. Любая папка, доступная по имени UNC, может быть опубликована в Active Directory. Для того чтобы сделать это, в окне оснастки AD Users and Computers щелкните правой кнопкой мыши и выберите опцию New Shared Folder (новая общая папка). Пользователь теперь сможет найти папку в Active Directory, а также создать ярлык для нее. Имя UNC расположения папки может быть изменено на вкладке свойств общей папки при изменении физического расположения, что не повлияет на то, как пользователи видят ресурс. Также важно то, что вы можете связать ключевое слово с папкой (что также настраивается на вкладке Свойства опубликованного общего ресурса), что позволяет пользователю производить поиск по ключевым словам. Поиск по ключевым словам осуществляется при помощи команды Find (искать) в оснастке AD Users and Computers или просматривая домен AD в My Network Places (мое место в сети), нажав правую кнопку мыши и выбрав Find (найти), как показано ниже:

Заметьте, что опубликованный объект, как и все объекты в Active Directory, имеют свой discretionary access list (DACL – список разграничительного контроля доступа), связанный с ним. Разрешения, назначенные пользователям для опубликованных ресурсов, могут отличаться для разрешений NTFS и разрешений общего ресурса, установленных для папки, каждое из которых может ограничивать возможности пользователя по доступу к ресурсу. Для того чтобы иметь возможность видеть разрешения, связанные с папкой, необходимо использовать опцию View в меню Advanced Features оснастки AD Users and Computers перед тем, как открыть соответствующие свойства объекта – это позволит вам видеть DACL на вкладке Security (безопасность). Это весь материал этой недели. На следующей мы рассмотрим две темы, которые относятся к делегированию административного контроля и внедрению групповых политик. Спасибо всем, кто поддержал эту серию и принял участие в ее работе. Как всегда, контактируйте со мной, если у вас есть комментарии, вопросы и предложения, я надеюсь на связь с вами. До следующей недели, хорошей вам учебы!

Дэн |