|

|

|

от Dan DiNicolo

|

|

|

Добро пожаловать в 11 статью моей

серии. Она посвящена вопросам

распределения программного

обеспечения, Службе Терминалов и IIS (Internet

Information Server) – Информационному

серверу Интернет. Мы рассмотрим

установку программного обеспечения

через групповые политики, основы

настройки терминальных служб, а

также обзор настроек Web-служб и

сервера FTP в Windows 2000. Эта статья также

относится к экзамену 70-216.

Материалы, рассмотренные в данной статье, включают в себя:

Установка и поддержка программного обеспечения через Групповую Политику.Active Directory в среде Windows 2000 дает возможность распределять программное обеспечение для пользователей и компьютеров используя групповые политики. Это можно делать на уровне сайтов, доменов и OU (три уровня в Active Directory, на которых можно применять групповые политики). Заметьте, что программное обеспечение может распространяться таким способом только для систем, работающих под Windows 2000. В объекте Групповая Политика распространение программного обеспечения может осуществляется как через узел Computer Configuration (настройка компьютера), так и через узел User Configuration (настройка пользователя), как это показано ниже:

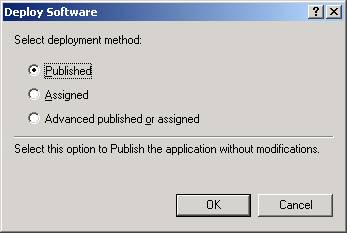

Существуют два метода распространения программного обеспечения – assigning (назначение) и publishing (опубликование). Программное обеспечение может быть назначено как для пользователей, так и для компьютеров, а вот опубликовано может быть только для пользователей. Разница между двумя способами распространения описана ниже: Назначение программного обеспечения для пользователей: Используя этот метод, вы распространяете некоторую программу для пользователей, но не устанавливаете ее на систему. Когда программа назначена пользователю, она «следует» за ним и может быть установлена на каждом компьютере, на котором пользователь входит в сеть. На практике, кнопка установки программы появляется в меню Programs (программы). Только когда пользователь нажмет на кнопку, приложение начнет устанавливаться в системе. Назначение программы пользователю дает ему возможность получить доступ к приложению, даже если на компьютере, на котором пользователь работает, это приложение еще не установлено. Назначение программного обеспечения для компьютера: Этот метод устанавливает назначенные приложения на компьютер при очередной перезагрузке системы и делает его доступным для всех пользователей компьютера. Опубликование программного обеспечения для пользователя: Этот метод добавляет приложение в программу Add/Remove programs (добавить/удалить программы) в Control Panel (панели управления), что позволяет пользователю устанавливать приложение в случае необходимости. Опубликованное приложение может также быть установлено при обращении к документу, связанному с данным приложением. Например, если пользователь «кликнет» по файлу с расширением .zip, то запустится установка программы WinZip, если она была предварительно опубликована для пользователя. Когда вы выбираете распространение приложения через групповую политику, оно должно выть упаковано в специальном формате – файле с расширением .msi. Многие новые приложения теперь выпускаются вместе с файлом .msi. Этот файл включает в себя инструкции о том, как приложение должно быть установлена и какие системные изменения при этом должны произойти. Если вы хотите внедрить приложение в формате, отличном от .msi, то вам придется предварительно упаковать его в этот формат, используя программу WinInstall LE, которая есть на дистрибутивном диске Windows 2000. По существу вы используете ее для создания «снимка» системы до и после установки приложения. Разница между «снимками» записывается и требуемый файл . msi сохраняется в папке, которую вы укажете. Эта папка должна быть сделана общей и затем выбрана в качестве источника приложения, которое вы хотите распространять через групповую политику. Когда приложение распространяется через групповую политику, пользователю не требуется дополнительных привилегий (например, административных) для его установки. Другое преимущество распространения программного обеспечения при помощи файлов .msi – это его устойчивость. Если приложение будет повреждено, оно обращается к файлам источника и автоматически восстанавливает себя при очередной попытке его запустить (если файлы источника доступны, конечно). Если файл .msi не существует и не может быть создан, вы по-прежнему имеете возможность опубликовать приложение для пользователя, используя так называемые файлы .zap. Это такие текстовые файлы, которые содержат инструкции, необходимые для установки программ. Недостаток этого метода в том, что установка приложения в данном случае требует, чтобы пользователь имел уровень доступа, позволяющий ему устанавливать программное обеспечение на систему – как правило, он не обладает данными правами в рамках групповой политики. Заметьте, что .zap файл используется только для опубликования и только для пользователей (вы не можете публиковать приложения для компьютеров, запомните!). Когда вы выберете опцию распространять программное обеспечение через групповую политику, вы увидите следующее окно:

Путь к пакету должен быть представлен в виде, который позволит сетевому клиенту соединиться, например, используя путь UNC (имя, соответствующее соглашению об универсальном назначении имен) к расположению файла .msi. Картинка, расположенная ниже, демонстрирует пример назначения пакета пользователям домена:

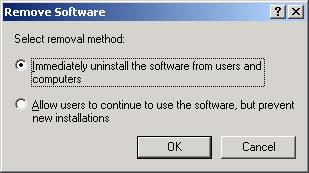

Есть одно важное замечание, относящееся к распространению приложений через групповые политики – нужно быть осторожным в отношении того, как применять политику для цели распространения приложения. В примере, приведенном выше, мы назначили приложение всем пользователям домена, следовательно, каждая установка будет получать пакет из директории \\laptop, расположенной на сервере, даже если она расположена на другом физическом сайте. Хорошей практикой является назначение и опубликование программного обеспечения так, чтобы расположение пакета приложения не вызывало избыточного трафика по линиям WAN. Вы должны также контролировать, что случится, если пакет приложения будет удален из групповой политики, как показано на рисунке ниже:

Служба Терминалов.Для удаленного администрирования серверов, а также предоставления централизованного доступа к программному обеспечению и рабочей среде Windows 2000 включает в себя Службу Терминалов Не устанавливаемая по умолчанию, Служба Терминалов обеспечивает среду, которую принято называть «тонким клиентом». В этой среде (также предоставляемой сторонними производителями, такими как Citrix Metaframe), только изображение на мониторе, нажатия клавиш клавиатуры и движения мыши пересылаются между сервером и клиентом. Все процессы происходят и обрабатываются только на сервере, что невероятно снижает требования к системным ресурсам на стороне клиента. Так, даже система, работающая на процессоре Intel 386 под Windows 3.11, может предоставлять пользователям доступ к среде Windows 2000 и ее приложениям. Служба Терминалов использует протокол Remote Desktop Protocol (RDP) – протокол удаленного рабочего стола для передачи данных между клиентом и сервером Службы Терминалов. Служба Терминалов устанавливается через мастер Windows Components. Если вы выбрали установку Службы Терминалов, то вам предоставляется выбор между двумя возможными установочными режимами, как показано ниже:

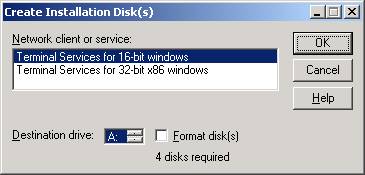

Remote administration mode (режим удаленного администрирования) позволяет только 2 одновременных подключения к серверу для удаленного администрирования и не требует дополнительных лицензий. Application server mode (Режим сервера приложений) служит для доступа пользователей к приложениям Windows 2000. В этом режиме обязательно наличие лицензирующего сервера (90-дневный бесплатный период любезно предоставляется), так что каждое клиентское подсоединение должно иметь лицензию клиентского доступа (CAL). Заметьте, что системы, работающие под Windows 2000 Professiona,l не требуют дополнительных лицензий клиентского доступа для подключения к терминальному серверу, но для других операционных систем они требуются. Если Служба Терминалов установлена, следующим шагом устанавливается необходимое клиентское программное обеспечение на системы, которые вы планируете к ней подключать. По умолчанию, клиентское программное обеспечение устанавливается в папку %systemroot%\system32\clients\tsclient. Эта папка должна быть поддержана в сети, что позволит вам установить клиентское программное обеспечение по сети (эта папка не является общей по умолчанию). Кроме того, Windows 2000 включает административный инструмент, называемый Terminal Service Client Creator (создатель клиента службы терминалов), который может создавать набор дискет, содержащих клиентское программное обеспечение, как показано ниже:

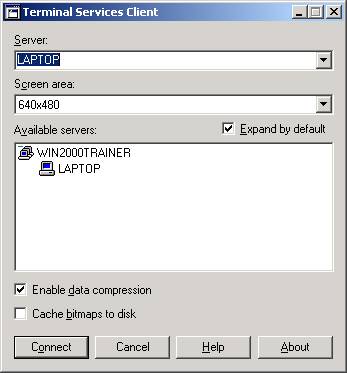

16-битная версия потребует 4 дискеты, в то время как 32-битная только 2. Когда клиентское программное обеспечение установлено, пользователь может использовать клиента Службы Терминалов для доступа к серверу. Клиент показывает список доступных терминальных серверов в домене или рабочей группе, а также разрешение монитора и т.д., как показано ниже:

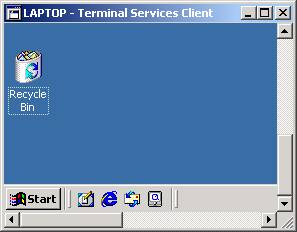

Опция сжатия данных выбрана по умолчанию, в то время как опция кэширования изображения на диск не выбрана, но она помогает увеличить быстродействие системы, уменьшая количество информации, передаваемой по сети. После того, как клиент выбрал сервер из списка, он будет приглашен войти в сеть, также как если бы он входил в систему на компьютере с Windows 2000, только это будет происходить внутри программного окна. Когда клиент войдет в систему, его сессия начнется с появлением окна, показанного ниже:

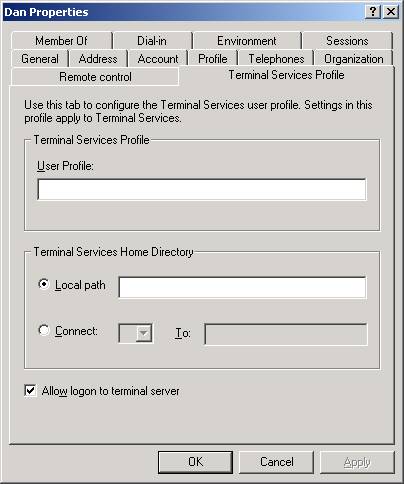

По умолчанию все пользователи в домене имеют возможность входа в систему при помощи терминального сервера. Однако вы можете контролировать, кто может войти и кто нет, при помощи вкладки Terminal Services Profile (Профиль Службы Терминалов) свойств пользователя, как показано ниже:

Есть несколько важных полей, расположенных выше окна выбора “allow logon to terminal server” (позволить вход на терминальный сервер). Поле User Profile (профиль пользователя) позволяет вам снабдить пользователя индивидуальным профилем. Если вы не сделаете этого, то все пользователи будут снабжены одинаковым профилем и станут объектом для изменений и дополнений, совершаемых другими пользователями. Также, вы можете снабдить пользователя домашней директорией, которая будет подключаться автоматически, когда пользователь будет входить на терминальный сервер, даже если пользователь не пользуется системой, на которой установлена Windows 2000. После того, как клиент установит сессию (сеанс) с терминальным сервером, можно контролировать поведение системы, например, если сессия будет бездействовать в течении некоторого времени или будет прервана (при этом она продолжает использовать ресурсы сервера). Вкладка Session (сессия) Свойств учетной записи пользователя позволяет настраивать эти установки. В случае необходимости данные настройки переписываются на уровне сервера.

Заметьте, что существует разница между отсоединением и окончанием сессии. Когда происходит отсоединение, сессия продолжает работать на сервере и к ней можно переподсоединиться позднее. Для отсоединения от сессии пользователю просто нужно закрыть окно сессии. Для завершения сессии пользователь должен выбрать выход из системы, как если бы он на самом деле был клиентом Windows 2000. Служба Терминалов Windows 2000 также предоставляет возможность удаленно контролировать пользовательские сессии, но только сессии Службы Терминалов. По существу, администратор может удаленно контролировать пользовательские терминальные сессии, для оказания помощи пользователю через задания и тому подобное. На рисунке, расположенном ниже, видно, что по умолчанию удаленный контроль установлен, но требует пользовательского разрешения для доступа к сессии:

Действенное управление всеми сессиями осуществляется через административный инструмент Terminal Services Manager (диспетчер службы терминалов), который позволяет вам посылать консольные сообщения, прерывать сессии, видеть присоединенных пользователей и активность процессов.

Когда изучаешь Службу Терминалов, важно заметить, что не все приложения могут работать корректно в совместной многопользовательской среде. Так для некоторых приложений вы должны сначала запустить сценарий совместимости приложения для того, чтобы оно работало корректно. Несколько этих сценариев вам предоставляется – их можно найти в папке %systemroot%\Application Compatibility Scripts\Install. Еще заметьте – когда вы инсталлируете приложение на терминальный сервер, вы должны использовать программу Add/Remove в Control Panel, для того, чтобы быть уверенным, что приложение установлено для всех пользователей. Однако, если устанавлимое приложение не может быть установлено таким образом (например, plug-in web-браузера), вы должны будете запустить программу change user. Это делается так:

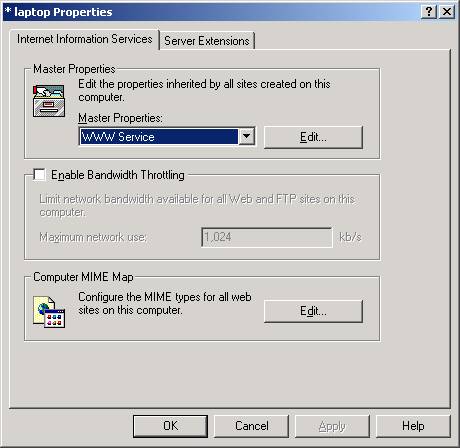

Эта несложная операция делает приложение доступным для всех пользователей. Программа Add/Remove делает это автоматически. Информационный сервер Интернета (IIS).Для сдачи экзаменов по Windows 2000 требуется, чтобы вы хорошо знали основы IIS 5.0, который устанавливается по умолчанию при чистой установке сервера Windows 2000 или при обновлении системы с IIS 4.0. Две главные черты IIS состоят в том, что он может функционировать и как web и как ftp сервер. Заметьте, что много других служб работают в составе IIS, среди них такие, как сервера SMTP (почта), NNTP (новости) и медиа-сервер. После того, как IIS 5.0 установлен, по умолчанию создается два новых пользовательских учетных записи, которые помещаются в контейнер Users (пользователи). Одна из них, называемая IUSR_имя_компьютера, позволяет осуществлять анонимный доступ к системе, на которой установлен IIS. Другая называется IWAM_имя_компьютера и это учетная запись, под которой IIS работает. Она используется, например, для запуска приложений сценариев. IIS также создает папку, называемую Inetpub на компьютере и ее поддиректории выступают в роли корней для установленных служб. Например, wwwroot является местоположением web-сайта по умолчанию, а ftproot хранит корень директории для ftp-соединений. Хотя эти директории используются по умолчанию, другие могут создаваться и размещаться в любых папках или на любых разделах, если это отвечает вашим потребностям. Лучшим выбором, однако, является помещение всех этих поддиректорий в одно место для упрощения административного контроля. Для управления IIS служит оснастка Services Manager (диспетчер служб). Вы можете получить доступ к списку главных свойств сервера, щелкнув правой кнопкой мыши на сервере и выбрав опцию Properties (свойства). Установочные настройки для WWW и FTP служб будут наследоваться всеми новыми сайтами, которые вы создадите. Как показано ниже, главные свойства позволяют вам контролировать такие настройки, как значение полосы пропускания, выделяемое для каждого сервера, виды файлов, регистрируемых для MIME (Multipurpose Internet Mail Extensions - многоцелевые расширения электронной почты в сети Internet) и настройки самого сервера, которые включают в себя его оптимизацию. Окно главных свойств для службы WWW, показано ниже:

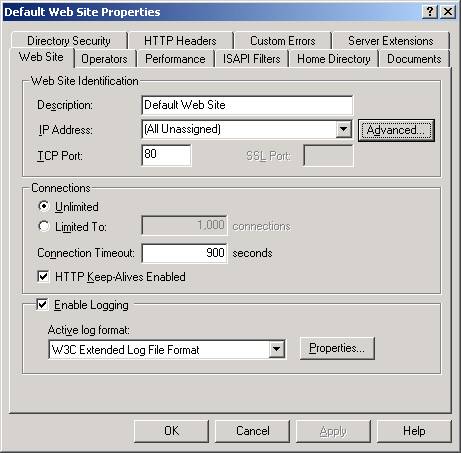

Настройка web-сайта на сервере IIS может быть осуществлена редактированием web-сайта по умолчанию или созданием совершенно нового сайта. Один сервер IIS может поддерживать множество web-сайтов и различать их несколькими путями. Первый из них – по номеру порта. По умолчанию, web-сервер использует порт 80, хотя это значение может меняться. Если вам выделен только один IP-адрес, вы можете разместить несколько web-сайтов, назначив им различные номера портов. Второе – вы можете использовать заголовок узла. В данном сценарии, сайт различается по имени узла, которое совпадает с доменным именем, используемым для соединения с ним. Третий сценарий – это когда серверу выделено несколько IP-адресов и каждый из сайтов просто использует собственный адрес. Для создания нового WWW или FTP сайта, просто щелкните правой кнопкой мыши на имени сервера и выберите создание нового сайта из списка, после чего мастер проведет вас через основные этапы процесса создания. Большинство свойств настраивается после создания сайта, в окне свойств сайта. Рисунок, расположенный ниже, показывает множество вкладок, при помощи которых настраивается web-сайт:

Описание этих вкладок приведено ниже: Web Site (web-сайт) – базовая определяющая информация о сайте, которая включает в себя номер порта, IP-адрес, описание, тип входа и информация о подключении. Operators (операторы) – контролирует, кто из пользователей имеет права оператора, позволяющие им осуществлять административный контроль над многими свойствами сайта. Performance (производительность) – позволяет настроить сайт для проверки, а также настраивать полосу пропускания и дросселирование CPU. ISAPI filters (фильтры ISAPI) – позволяет установить настройки, относящиеся к фильтрам ISAPI (Internet Server API - интерфейс прикладного программирования Internet-сервера) и порядку их применения. Home Directory (домашняя папка) – определяет, какая директория на сервере выступает в качестве корневой директории для этого сайта, устанавливает разрешения и свойства приложения. Documents (документы) – определяет, какой документ должен быть загружен по умолчанию, когда запрос посылается на сервер. Вы можете определить альтернативный документ, также как и изменить порядок поиска. Directory Security (безопасность директории) – контролирует аутентификацию сайта, ограничения IP-адреса и имени домена, а также настройку сертификатов. HTTP Headers (http-заголовок) – позволяет вам устанавливать ограничения содержания, индивидуальный HTTP заголовок, устанавливать оценку содержания (такую как рейтинг RSAC), а также настраивать дополнительные типы MIME. Custom Errors (настроенные страницы ошибок) – позволяет вам редактировать или определять индивидуальные страницы ошибок – например, вы можете создать свою собственную, которая будет включать ваш логотип. Server Extensions (расширения сервера) – позволяет вам контролировать версию, устанавливать быстродействие сервера, настраивать клиентские сценарии и свойства, относящиеся к наследования установок безопасности. Как вы могли заметить, для web-сайта вы можете установить базовые разрешения, которые применяются ко всем пользователям, которые будут соединяться с сайтом. Однако, вы могли также заметить, что все ресурсы также могут быть защищены NTFS разрешениями, которые, если потребуется, могут позволить вам более точно контролировать доступ к ним. Например, пользователь, у которого установлено разрешение Deny Read (запретить чтение) для папки не сможет увидеть файлы в данной папке, даже если сможет получить доступ к ресурсам через web-сервер, который дает разрешение Read для папки. IIS позволяет несколько различных способов аутентификации, в зависимости от типа, который требуется использовать для сервера. Рисунок, расположенный ниже, показывает возможные варианты. Заметьте, что анонимный доступ и встроенная аутентификация Windows выбраны по умолчанию.

Anonymous access (анонимный доступ) – эта опция не требует от пользователя предоставления подтверждения для доступа к ресурсу. Basic authentication (базовая аутентификация) – пароль пересылается открытым текстом. Некоторые браузеры (такие как Netscape Navigator) не поддерживают встроенную аутентификацию Windows, требуют выбора этой опции. Digest authentication (аутентификация по списку) – система запроса-подтверждения, которая никогда не пересылает нешифрованный пароль между клиентом и сервером. Integrated Windows authentication (встроенная аутентификация Windows) – также называемая NTLM, использует полномочия уже зарегистрированных пользователей. И FTP и WWW сайты могут контролировать доступ через IP-адрес, в тоже время WWW сайт может также контролировать доступ через доменное имя. Это позволяет вам контролировать и тех, кто не может (обычно применяется) и тех, кто может иметь доступ к данному сайту. Это позволяет вам блокировать доступ из заданного домена или определенного IP-адреса или ограничивать доступ для определенной группы или персоны. Рисунок, приведенный ниже, показывает пример сайта, к которому разрешен доступ всем, за исключением пользователей из определенной подсети.

Заметьте, что вы должны знать, как обозначить целую подсеть для этого списка – это значит, что вы должны знать подсети – о них мы рассказывали в седьмой статье данной серии. Также важно знать некоторые, наиболее часто используемые номера портов TCP и FTP, для данного экзамена. Вот список этих портов и соответствующих им служб:

Окно свойств сервера FTP выглядит очень похоже на окно свойств для web-сервера. По умолчанию, соединение с сервером FTP инициируется присоединением к порту 21 сервера, хотя, опять же, эта настройка может быть изменена. Одиночный IIS сервер может поддерживать множество FTP сайтов, как при использовании индивидуальных IP-адресов, так и при назначении каждому из них своего номера порта. Окно свойств сайта FTP по умолчанию показано ниже:

Описание каждой из вкладок приведено ниже: FTP Site – содержит базовую информацию о сайте, включая его IP-адрес, порт, подключение и настройки входа. Security Accounts – контролирует способность анонимного доступа, также как и предоставления административных привилегий оператора сайта. Messages – позволяет вам посылать сообщения, которые будут появляться у пользователей, после того как они подключаются, отключаются или когда превышено максимально возможное число одновременно подключаемых пользователей. Home Directory – позволяет определить местоположение домашней папки на сервере и стиль отображения папки. Directory Security – позволяет вам определить, какому компьютеру предоставлен и какому запрещен доступ к сайту FTP в соответствии с его IP-адресом или адресом подсети. И вот материалы еще одной недели пройдены. На следующей неделе мы закончим ту часть серии, которая посвящена серверу Windows 2000. Мы рассмотрим те подробности, к рассмотрению которых нет нужды возвращаться где-то еще в нашей серии. Еще раз спасибо тем, кто следит за нашей серией и контактирует со мной – вы на самом деле очень помогаете мне и поддерживаете мое желание работать. Как обычно, я буду ждать обратной связи с вами, ваших вопросов и комментариев. Успехов в ваших занятиях на этой неделе – мы ведь уже почти на половине пути. Дэн |