|

|

|

от Dan DiNicolo |

|

|

Добро пожаловать в десятую статью моей серии. Она охватывает вопросы управления объектами в домене и распределенной файловой системы (DFS). Мы рассмотрим пользователей домена, группы, управление контейнерами, профили пользователей, концепцию DFS и ее администрирование. Это третья статья, посвященная экзамену 70-215, в предыдущих двух мы рассмотрели основы внедрения и администрирования Active Directory (Службы Каталогов, как обычно переводят это понятие). Материалы этой статьи включают в себя:

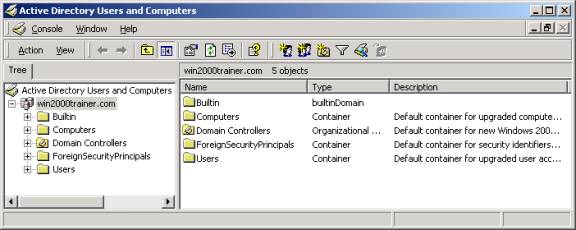

Управление объектами Active DirectoryАдминистрирование Active Directory включает в себя управление объектами домена и их свойствами. Объекты, которые управляются в домене, включают в себя учетные записи пользователей, групп, компьютеров и OU. В отличие от NT 4, где мы использовали один инструмент для управления пользователями и группами (User Manager for Domain (Диспетчер пользователей для домена)) и совсем другой для учетных записей компьютера (Server Manager (Диспетчер серверов)), в домене Windows 2000 все управление этими объектами осуществляется при помощи инструмента, называемую Active Directory Users and Computers (Пользователи и компьютеры Active Directory), оснастки ММС. Заметьте, что этот инструмент можно быстро запустить из командной строки, командой dsa.msc. Когда оснастка запущена, она настроена на особый контроллер домена. Это контроллер домена, на котором все обновления и дополнения записываются. Правым щелчком мышки на объекте Домен вы можете соединиться с другим контроллером домена. Это очень удобно, т.к. репликация между сайтами подчинена расписанию и вы можете решить внести изменения свойств пользователя на его локальном контроллере домена, чтобы изменения вступили в силу сразу. Программа AD Users and Computers отображает объект Домен и серию контейнеров, как показано ниже:

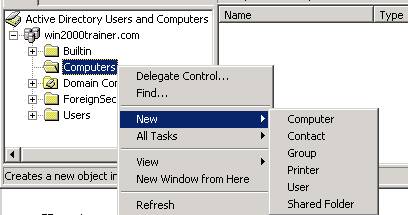

Прежде всего, все папки, которые показаны под объектом Домен, являются на самом деле контейнерами. Существует два вида контейнеров – built-in (встроенные) и OU. Встроенные контейнеры изображены как чистые папки, а OU – как папка с изображением книги на ней. Заметьте, что к OU можно применять групповые политики, в то время как к встроенным контейнерам – нельзя. Однако оба типа контейнеров позволяют делегировать административный контроль. Контейнеры, которые создаются автоматически, описаны ниже: Built-in (встроенный): В этот контейнер помещены все учетные записи встроенных пользователей и групп, создаваемых при установки Active Directory. Computers (компьютеры): Этот контейнер включает в себя любые учетные записи компьютеров, которые были обновлены до Windows 2000, а также любые новые учетные записи, которые добавляются в процессе присоединения к домену с клиентской системы. Domain Controllers (контроллеры домена): Этот контейнер содержит все контроллеры в домене. ForeignSecurityPrincipals (внешние участники безопасности): Контейнер для SID (идентификаторов безопасности) учетных записей пользователей из внешних доверенных доменов. Users (Пользователи): Это контейнер, где хранятся обновленные учетные записи пользователей. Вы можете также найти здесь учетные записи Администратора домена и Гостя домена. Но существуют не только встроенные контейнеры, однако. Если вы выберете Advanced Features (дополнительные возможности) из меню View (Вид), вы обнаружите еще и такие контейнеры: LostAndFound (потерянное и найденное): Этот контейнер содержит лишенные поддержки объекты. Например, представьте, что OU была удалена на одном из контроллеров домена и, прежде чем произошла репликация этого события в домене, на другом контроллере была создана учетная запись пользователя в данном OU. Этот пользователь будет помещен в контейнер LostAndFound, после того, как в процессе репликации OU будет удалена со всех контроллеров домена. System (системный): Этот контейнер содержит установки, относящиеся к текущей информации о домене, такой как служба DNS, интегрированная в AD, конфигурация DFS и так далее. Внутри данных контейнеров (или в корне домена) могут создаваться другие объекты, такие как пользователи, компьютеры, группы и т.д. Заметьте, что не существует рекомендации создавать пользователей в контейнере Users или компьютеры в контейнере Computers. Вы можете использовать любой из них, а также создать дополнительную OU в соответствии с потребностями вашей организации. Вы можете также просто перемещать объекты между контейнерами, щелкая правой кнопкой мыши на объекте и выбирая команду Move. Для создания нового объекта внутри контейнера необходимо щелкнуть правой кнопкой мыши на контейнере и выбрать команду New, а затем соответствующий тип объекта, который вы хотите создать, как показано ниже:

Объект ПользовательКаждому пользователю, которому необходимо входить в домен, требуется учетная запись пользователя. Заметьте, что учетная запись может быть создана внутри любого контейнера (встроенного или созданного вами), в то время как все они технически остаются «доменными» учетными записями. Пользователь продолжает нуждаться в ресурсах домена, в который он входит, а не только контейнера, в котором его учетная запись создана. В отличие от NT 4, где свойства, относящиеся к учетной записи пользователя были весьма ограниченными, в Active Directory эти свойства более обширны. Большинство из них не настраивается в процессе создания учетной записи, но может быть настроено позднее. Как и в NT 4 вы можете менять свойства множества учетных записей одновременно, выбрав несколько учетных записей и затем обратившись к их свойствам. Вкладки свойств, открывающиеся на учетной записи пользователя, зависят от набора установленных служб. Например, если установлена Exchange 2000, почтовая конфигурация пользователя появится в перечне свойств. Заметьте, что для того, чтобы увидеть некоторые из вкладок, вы должны выбрать опцию Advanced Features из меню View. Вкладки, появляющиеся по умолчанию и их назначение перечислены ниже:

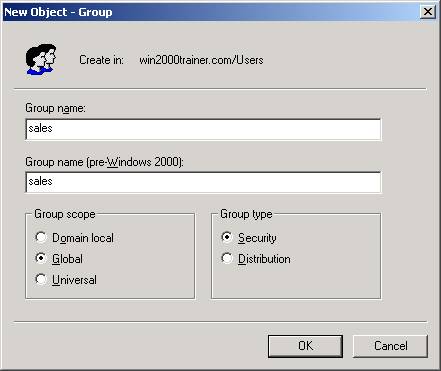

General (Общие) – содержит базовую информацию о пользователе, включая его имя, фамилию, электронный адрес и т.д. Address (Адрес) – домашний адрес пользователя. Account (учетная запись) – детали учетной записи, включая имя для входа в систему, часы входа в систему, свойства учетной записи и окончание действия учетной записи. Profile (Профиль) – профиль пользователя и информация о сценарии входа, а также подробности о домашней папке. Telephones (Телефоны) – различные телефонные номера пользователя. Organization (Организация) – информация о названии, подразделении и руководителе. Environment (Среда) – информация о запуске Службы Терминалов. Sessions (Сессии) – установки, относящиеся к сессиям Службы Терминалов, такие как отключение бездействующих сессий. Remote Control (Удаленный Контроль) – установки, относящиеся к настройкам удаленного контроля Службы Терминалов. Terminal Services Profile (Профиль Службы Терминалов) – информация, относящаяся к профилю Службы Терминалов, домашней папки, и разрешения/запрещения входа на Сервер. Published Certificates (Опубликованные сертификаты) – список пользовательских Х.509 сертификатов. Member Of (Членство в группах) – перечислены группы, в которые входит пользователь. Dial-in (Набор) – Установки для набора данного пользователя, включая такие детали, как настройка обратного звонка. Object (объект) – показывает fully qualified name (полностью определенное имя) объекта Пользователь, когда он создается. Security (Безопасность) – показывает Access Control List (список контроля доступа), связанный с объектом. ГруппыУчетные записи групп тоже отличаются в Windows 2000. В отличие от NT 4, где существуют только Глобальные и Локальные группы, в Windows 2000 включены новые типы групп, областей и возможностей. Прежде чем обсудить все это, однако, мы должны рассмотреть нечто, что называют «режимом» домена. По умолчанию, все домены создаются в состоянии, которое именуется смешанным режимом. В этом режиме резервные контроллеры домена NT 4 продолжают существовать и многие правила, связанные с доменами NT 4 продолжают действовать. Когда все контроллеры домена переходят на Windows 2000, домен может быть переключен в состояние, которое называется Основной режим. Это однонаправленный процесс, перевести домен обратно в смешанный режим нельзя. Заметьте, что Windows 2000 домены всегда создаются в Смешанном режиме и для того, чтобы новые возможности групп и пользователей вступили в силу, необходимо перевести домен в Основной режим. Windows 2000 поддерживают два типа групп. Первый из них очень похож на группы в NT 4 и называется Security groups (группы безопасности). Достаточно просто, группа безопасности имеет SID (идентификатор безопасности) и, как следствие, может быть частью Discretionary Access Control List (DACL) (список разграничительного контроля доступа), списка пользователей и групп, которые имеют различные разрешения на доступ к ресурсу. Второй тип групп называется Distribution group (группа распределения) и существует для целей посылки сообщений электронной почты группе пользователей. Эта возможность в основном существует для целей интеграции с Exchange 2000. Группы распределения не имеют SID и, как следствие, не могут быть добавлены в DACL. Вы можете спросить, зачем необходимо делать такие различия. Причина кроется в том, что происходит, когда пользователь входит в систему – создается метка безопасности, в которой перечислены его SID и все SID групп, членом которых пользователь является. Чем больше число групп безопасности, тем больше метка безопасности для пользователя, и дольше время входа пользователя в систему. Группы распределения предоставляют более простой и использующий меньше ресурсов способ для внедрения технологий посылки сообщений в Active Directory. После того, как мы рассмотрели типы групп, мы должны рассмотреть области их применения. В Windows 2000 если три области применения групп – Локальные группы домена, глобальные и универсальные. Описания каждой из них приведены ниже: Domain Local (Локальные группы домена): Эти группы существуют на контроллерах домена и могут быть применены к любой системе в домене. Эти группы также используются для применения разрешений, как это делалось в NT 4. Выгодное отличие от локальных групп в NT 4 состоит в том, что в Windows 2000 вы создаете локальную группу в Active Directory и затем применяете к любой системе. В Основном режиме локальные группы домена могут включать в себя Пользователей (из любого домена леса), Глобальные группы (из любого домена леса), Универсальные группы и другие локальные группы из того же домена. Заметьте, что в Смешанном режиме локальные группы домена могут включать только глобальные группы и пользователей из любого домена, также как и в NT 4. Global Groups (Глобальные группы): Эти группы в основном используются для объединения пользователей со сходными потребностями. В Основном режиме глобальные группы могут включать в себя другие глобальные группы из своего домена. В Смешанном режиме глобальные группы могут включать в себя только пользователей из своего домена. Universal Groups (Универсальные группы): Они создаются только в Основном режиме и могут включать в себя пользователей и глобальные группы из любого домена всего леса. Вы должны прочитать все это очень внимательно. Windows 2000 в Основном режиме поддерживает вложение групп, например, включение одной глобальной группы в другую глобальную группу. Это возможность предоставляет дополнительную гибкость в администрировании, но также может породить путаницу, если вложения будут чрезмерно многоуровневыми. Мой совет – избегать вложение групп одинакового типа (например, глобальную в глобальную и т.д.). Также вы должны заметить, что в Windows 2000 вы можете помещать в группы учетные записи компьютеров, по тем же правилам, что мы привели для учетных записей пользователей. Как только вы соберетесь создать группу, щелкните правой кнопкой мыши на объекте, в который вы планируете поместить группу и выберите из списка опцию New Group (Новая Группа). Вы увидите следующее окно:

Заметьте, что если опция Универсальная Группа закрашена серым – это верный признак того, что домен находится в Смешанном режиме. Для того, чтобы увидеть, членом каких групп является данная группа, необходимо открыть свойства группы и перейти на вкладку Member of (Членство в группах). Обсуждение каждой из встроенных групп, а также права, связанные с ними, мы рассмотрим в статьях, посвященных Active Directory. Учетные записи компьютеровActive Directory требует, чтобы учетные записи компьютеров создавались как для Windows 2000, так и для Windows NT. Как и в NT 4, системы, работающие под Windows 9x не требуют создания учетных записей и, следовательно, эти системы не получают SID. Учетные записи компьютера могут создаваться во встроенном контейнере Computers или любых других контейнерах. Если вы создаете учетную запись компьютера в процессе присоединения к домену, учетная запись автоматически будет помещена в контейнер Computers. Конечно, вы можете переместить ее в другой контейнер в любое время, руководствуясь своими управленческими и административными нуждами. Organizational Units (Организационные единицы)Как было отмечено ранее, базовое отличие между встроенными контейнерами и OU состоит в том, что к OU может быть применена групповая политика. Другое преимущество состоит в том, что OU могут быть вложенными друг в друга, что также позволяет получить выигрыш в умении OU наследовать групповые политики. Заметьте, что OU могут перемещаться внутри домена, как и любые другие объекты в домене. Просто нажмите правой кнопкой мыши на OU и выберите опцию “Move”. Будьте осторожны, так как удаляя OU, вы также удаляете все объекты, которые она содержит. OU существуют, в основном, для целей организации ресурсов в соответствии с нуждами администрирования. Например, я могу делегировать контроль над OU, называемой «Серверы» группе поддержки серверов и не давать им больше никаких административных привилегий. Или применить политику к OU (например, содержащую учетные записи всех банковских служащих), которая позволит мне отключать рабочую среду именно данной категории пользователей. Как мы знаем из предыдущей статьи, групповая политика может быть применена на 4 различных уровнях, в следующем порядке:

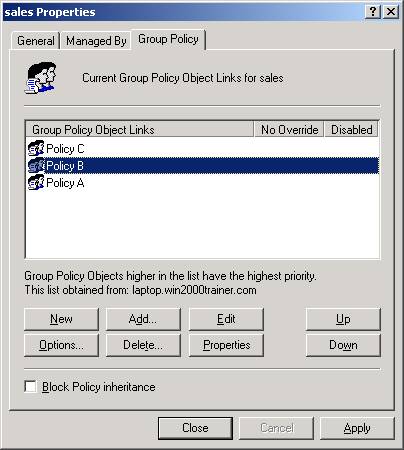

Порядок приложения политик очень важен. Все установки групповых политик сливаются вместе, если они не конфликтуют друг с другом. В случае конфликта, применяется установка политики более низкого уровня. Например, если политика на уровне домена говорит, что команда Run для пользователя блокирована, а политика на уровне OU говорит, что эта команда разрешена, то пользователь сможет получить доступ к команде Run. Так же, возможны конфликты в политиках, приложенных к объекту на одном уровне, например, к одной OU, как показано ниже:

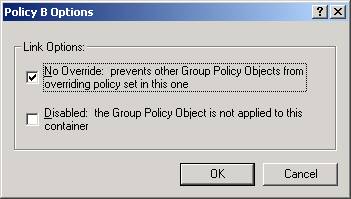

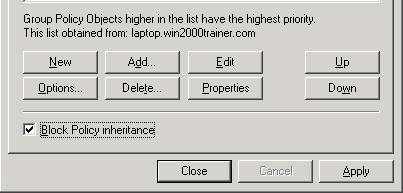

В данном случае, и это важно заметить, политики применяются с нижней в списке и до самой верхней. Так, сначала применяется политика А, затем политика В и затем политика С. Как следствие, если есть конфликт между политиками С и А, то установки политики С будут приложены к объекту. Вы можете изменить порядок приложения политик, используя кнопки Up (вверх) и Down (вниз), как это видно на рисунке вверху. Мне кажется, я знаю, что вы сейчас думаете. Что кто-нибудь может создать политику на уровне OU, которая будет преобладать над политиками на уровне домена или сайта – и вы будете абсолютно правы. Для того, чтобы контролировать подобную ситуацию, в Windows 2000 добавлены две новые возможности: No Override (Не перекрывать) Block Inheritance (Блокировать наследование). Возможность применения No Override основывается на принципе, позволяющем получить больший контроль на более высоком уровне. Опция No Override может быть применена к политике на уровне сайта, домена и OU. Если она установлена, как показано ниже, то эта политика будет преобладать над всеми другими в случае конфликта. Заметьте, что установки разных политик будут по-прежнему сливаться, если не конфликтуют друг с другом.

В некоторых сценариях вы можете захотеть блокировать установки политики более высокого уровня, применяемой к определенной OU, например, содержащей разработчиков программного обеспечения вашей компании. В этом случае вы можете установить опцию Block Inheritance на политике. Теперь все установки, наследуемые от политик более высокого уровня, будут игнорироваться. Block Inheritance устанавливается на политике, как показано ниже:

Это порождает еще один интересный вопрос – что случиться, если Администратор установит опцию No Override на политике уровня домена, а другой Администратор установит Block Inheritance на политике, примененной к OU? Понятно, что возникает конфликтная ситуация, но ответ прост - опция No Override всегда выигрывает! Вы должны быть в курсе, что установки групповой политики будут автоматически обновляться на клиентских системах приблизительно каждые 90 минут (со случайным разбросом в 30 минут) и на контроллере домена – каждые 5 минут по умолчанию. Если вы хотите форсировать обновление групповой политики немедленно, то вы можете использовать утилиту командной строки secedit.exe (инструмент для настройки и анализа безопасности). Синтаксис этой команды такой: Для обновления части групповой политики, применяемой к компьютеру: secedit /refreshpolicy machine_policy Для обновления части групповой политики, применяемой к пользователю: secedit /refreshpolicy user_policy И последняя заметка, относящаяся к объекту Групповая политика. Когда она устанавливается, с ней связаны некоторые разрешения безопасности. По умолчанию, группе Authenticated Users (Аутентифицированные пользователи) дано право “Apply Group Policy” (применить групповую политику) и “Read” (Чтение) по отношению к GRO (Групповой политике). Если вы хотите фильтровать политику в дальнейшем, вы можете изменить разрешения, связанные с политикой. Например, если я удалю разрешение, данное группе Authenticated Users и затем дам такое же разрешение для группы Sales в том же домене, тогда установки групповой политики будут действовать только на членов группы Sales. Запомните, что групповая политика не может быть приложена к группе, однако, теперь вы знаете, что установки групповой политики могут фильтроваться для достижения подобной цели. Профили пользователяАбсолютно также как и в NT 4, профиль пользователя определяет пользовательскую среду рабочего стола и прочие настройки. Сюда входят такие вещи, как положение иконок программ на рабочем столе, сопоставление драйверов и принтеров и настройки мыши. В Windows 2000 существуют два типа пользовательских профиля – локальный и перемещаемый. Локальный профиль наиболее простой. По умолчанию, каждый раз, когда пользователь входит в систему первый раз, профиль по умолчанию загружается для этого пользователя и сохраняется в системе в папке, носящей его имя. Эта папка сохраняется в директории Document and Settings (документы и настройки). Любые изменения, производимые пользователем сохраняются при его выходе из системы. Когда пользователь входит в систему снова для него загружается та среда, которую он покинул в прошлый раз. Природа локального профиля такова, что он не может «следовать» за пользователем. Это означает, что если пользователь входит в систему на другом компьютере, он снова получит профиль по умолчанию и для него будет создан другой локальный профиль. При использовании перемещаемого профиля рабочая среда «следует» за пользователем, когда он переходит на другие системы в сети. Этот профиль хранится на сервере и копируется туда и обратно, когда пользователь входит и выходит из системы. Для того, чтобы использовать перемещаемый профиль, место хранения профиля должно быть сохранено в свойствах учетной записи пользователя, в секции User Profile (профиль пользователя) на вкладке Profile (профиль), как показано ниже:

Раз уж мы коснулись перемещаемого профиля, то стоит отметить, что их существует тоже два вида, персональные и обязательные. Персональный перемещаемый профиль – это профиль по умолчанию и он разрешает пользователю делать изменения в профиле. Обязательный профиль, напротив, не дает пользователю вносить изменения в профиль. Все изменения, которые пользователь внес в профиль в процессе работы, не копируются на сервер при выходе пользователя из системы. Персональный профиль превращается в обязательный при переименовании файла профиля Ntuser.dat в файл Ntuser.man. Обычно, когда используется обязательный профиль пользователя, многие учетные записи пользователей обращаются к одному и тому же месту хранения профиля. Хорошей иллюстрацией необходимости применения обязательного профиля является необходимость ограничения рабочей среды для таких пользователей, как банковские служащие, например. Вы можете захотеть, чтобы их рабочая среда (рабочий стол) оставались неизменными, не зависимо от компьютера, с которого они входят в сеть. Для получения списка локальных профилей в системе вы можете использовать вкладку User Profiles из программы System (система). Это позволит вам увидеть существующие профили, их размер и тип (локальный или перемещаемый). Эта программа также позволяет вам копировать профиль на сервер и менять его тип, если вы пожелаете изменить его тип с локального на перемещаемый или наоборот. Распределенная файловая системаDistributed File System (DFS) – распределенная файловая система, первоначально была создана в NT 4, но теперь получила свое новое воплощение. Распределенная файловая система (давайте будем называть ее для краткости DFS) позволяет вам организовать общие ресурсы сети в одну логическую структуру, несмотря на то, что сами ресурсы могут быть расположены физически на разных серверах. Для каждого пользователя ресурсы, которые фактически хаотично разбросаны по сети, будут представлены в виде стройной иерархической структуры. Это позволяет вам не только управлять тем, как пользователь видит ресурсы (вы можете использовать различные имена для существующих общих ресурсов), но также тем, как они будут получать доступ к ресурсам (вы можете создать разную структуру в зависимости от нужд пользователей). Например, данные могут быть физически разбросаны, как показано ниже: Sales data files \\server13\salesdata Sales quota files \\server2\s-quotainfo Sales report files \\server1\rpt Используя DFS, вы можете создать корень DFS и назвать его Sales, используя пустую общую папку Sales на сервере Server1 и создав следующую иерархию: \\Server1\Sales \Data \Quotas \Reports Для этого вы должны просто переадресовать пользователя на общий ресурс Sales на сервере Server1 и он будет автоматически перенаправляться его на соответствующую папку нужного сервера, как если бы пользователь открывал вложенные папки. Заметьте, что DFS поддерживает, но не может изменить связанные с действительными папками разрешения. Уровень доступа, существующий для пользователя до создания структуры DFS, сохраниться для него и после создания DFS. В Windows 2000 существует два типа структуры DFS – изолированная DFS и доменная DFS. Заметьте, что хотя в домене вы можете создавать несколько корней DFS, любой из серверов может хранить только один корень DFS, независимо от его типа (изолированного или доменного). Изолированная структура DFS может быть создана на любом сервере, работающем под Windows 2000 с установленной DFS (она устанавливается по умолчанию). Для изолированной DFS не требуется Active Directory. Создание структуры DFS начинается с создания на сервере «корня» DFS. Это общий ресурс, к которому клиент будет подключаться первоначально. Для изолированной DFS этот корень может храниться только на единичном сервере. Как следствие, если сервер выйдет из строя, пользователи перестанут иметь доступ к дереву DFS (конечно, они будут иметь возможность получать доступ к самим ресурсам, если они расположены физически на других серверах и клиент знает их местоположение). Изолированная DFS не может иметь «реплик» корня, хоть вы и можете создать реплики ниже корня. Это позволяет пользователям распределять нагрузку на общие ресурсы, которые расположены на различных серверах, но содержат одинаковую информацию. Заметьте, что в изолированной DFS, репликация данных между репликами не происходит автоматически – вы должны периодически проводить репликацию данных используя такие утилиты, как robocopy, например. Доменная DFS использует преимущества Active Directory, храня информацию о топологии DFS в Active Directory. Этот тип DFS поддерживает возможность создания реплик корня, что позволяет обеспечить распределение нагрузки и отказоустойчивость. Например, если создано несколько реплик корня DFS структуры и одна из реплик окажется отключенной от сети, пользователь сможет получить доступ к DFS простым перенаправлением на другую реплику. А самое главное – для созданных реплик может быть настроена репликация, которая будет происходить автоматически при помощи службы репликации файлов (FRS – file replication service) – она поддерживает до 32 реплик. В случае доменной DFS, корень указывает не на сервер, а на домен. Например, корень DFS может выглядеть так: \\2000trainers.com\dfsroot. Используя информацию о сайтах, хранящуюся в Active Directory, попытка пользователя соединиться с корнем DFS будет перенаправлена на реплику корня, расположенную на сайте пользователя, а не на реплику, подсоединяться к которой придется через линии WAN. Заметьте, что для доступа к корню доменного DFS, клиентам, работающим под Windows 9x или Windows NT 4 необходимо установить клиентское программное обеспечение для работы с Active Directory. На этом материал этой недели завершен. Спасибо всем, кто читает мою серию. Как обычно, я жду ваших комментариев, вопросов и обратной связи. Я надеюсь, вы поможете мне, сообщив другим об этой серии, если вы находите ее полезной. Успехов в учебе! Дэн

|