|

|

|

от Dan DiNicolo |

|

|

|

|

Добро пожаловать в статью 7 моей серии. Статья этой недели охватывает темы Внедрения, управления и выявления неисправностей сетевых протоколов и служб. Сюда входит обзор настройки и выявления неисправностей TCP/IP и связанных с ним утилит, удаленные соединения, протоколы удаленного соединения, и, наконец, то, что вы должны знать в совершенстве для сдачи экзаменов по Windows 2000 – подсети. Это заключительная тема по экзамену 70-210 Windows 2000 Professional. На следующей неделе мы начнем изучать материалы по экзамену 70-215 Windows 2000 Server. Я пока не уверен, сколько статей смогут охватить весть материал по 70-215, однако это может быть меньшее количество, чем для Pro, так как часть материала является общей для этих двух экзаменов. Материалы этой статьи включают в себя: - Конфигурация TCP/IP в Windows 2000 - IP – адресация - Утилиты TCP/IP - Протоколы удаленного доступа - Конфигурирование соединения удаленного доступа - Подсети TCP/IP Конфигурация TCP/IP в Windows 2000 TCP/IP, де-факто, стал протоколом для организации сетей сегодня, в связи с ростом и распространением Интернета, как средства коммуникации. Для всех намерений и целей, TCP/IP – главный сетевой протокол в Windows 2000, тем более что использование Active Directory требует, чтобы в сети использовался TCP/IP. Однако, будьте уверены, что Windows 2000 продолжает поддерживать множество других транспортных протоколов, включая NetBEUI, NWLink (совместимый с IPX/SPX транспорт), AppleTalk, и DLC (хотя он и используется, в основном, для специальных целей, таких как соединение с неподдерживающими TCP/IP сетевыми принтерами). Использование других протоколов будет описано подробнее при изучении Windows 2000 сервера. Конфигурация TCP/IP в Windows 2000 может быть осуществлена для локальной сети и для удаленного соединения, как функция конфигурирования соответствующего объекта Соединение. Каждое Соединение конфигурируется независимо от других, как в порядке поддержки принтеров и общих ресурсов, так и свойств TCP/IP, как показано ниже:

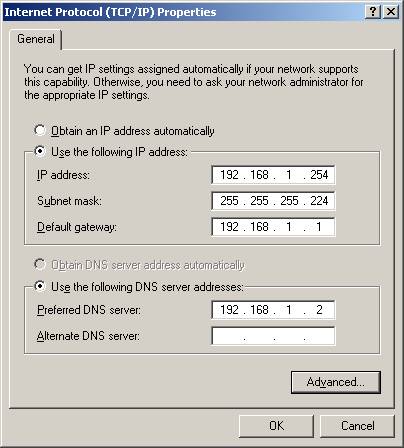

Как минимум, конфигурация TCP/IP должна включать в себя IP-адрес и маски подсети. IP-адрес однозначно распознается как TCP/IP узел сети, в то время как маска подсети позволяет вам определить, какая часть IP-адреса определяет подсеть, а какая часть – узел сети (подробнее об этом позднее). За исключением случая, когда узел соединяется с небольшой изолированной локальной сетью, адрес default gateway (шлюза по умолчанию) также должен быть назначен. Это будет адрес маршрутизатора, который перенаправляет все пакеты, предназначенные для других сетей (за исключением тех, для которых узел сети имеет явные записи в таблице маршрутизации). Записи о DNS в нижней части рисунка, показанного выше, указывают IP адреса основного и дополнительного DNS серверов, используемых для разрешения имен узлов сети и поиска служб в сети. Вкладка, открывающаяся при нажатии кнопки Advanced позволяет вам конфигурировать дополнительные IP адреса, свойства клиента DNS, настройка клиента WINS, настройка пакетных фильтров и так далее (опять же обо всем этом подробнее будет рассказано позднее). Запомните, что для систем с тремя сетевыми картами, вы должны конфигурировать свойства (TCP/IP и так далее) для каждой из них отдельно. Адресация IP Понимание IP-адресации – это ядро для понимания как TCP/IP работает. Прежде всего, каждый отдельный, основанный на TCP/IP узел, должен иметь уникальный IP адрес для правильной коммуникации в сети. Этот адрес состоит из двух главных частей, адреса сети (или подсети) и адреса узла. Определение, какая из частей какая – главная задача маски подсети. Об одной вещи вы должны быть осведомлены – это заметные изменения во взгляде на IP адресацию в Windows 2000. Большинство из вас, возможно, хорошо знакомо с идеей «классности» IP адресов или IP-адресации, основанной на классе адреса. Для обзора, в системе «классности» имеется три главных класса адресов: Класс А – Первый октет (первые 8 бит 32-х битного IP адреса) адреса этого класса всегда находится в диапазоне 1 – 126. Только первый октет определяет адрес сети. Например, 11.0.0.0. с маской подсети по умолчанию 255.0.0.0. Класс В – Первый октет адреса всегда находится в диапазоне 128 – 191. Два первых октета определяют сеть. Например, 131.107.0.0. с маской подсети по умолчанию 255.255.0.0. Класс С – первый октет адреса находится в диапазоне 192 – 223. Первые три октета определяют адрес сети. Например, 222.222.222.0. с маской подсети по умолчанию 255.255.255.0. Заметьте, что использование маски подсети по умолчанию означает, что у вас нет подсетей в сети (все узлы логически являются частью одной большой сети). Система «классности» адресов в реальной жизни не используется, так как она ужасно неэффективна и приводит к расточительному использованию адресов. Вместо этого, CIDR (Classless Inter-Domain routing) – бесклассовая междоменная маршрутизация получает распространение. В CIDR адреса не принадлежат к какому-либо классу (на нее ссылаются как на «бесклассную» адресацию). Вместо этого, адреса назначаются вместе со связанным значением маски, как способом отличения различных сетей. Например, сеть вашей компании может быть представлена как 182.14.48.0/20. Такая запись называется CIDR записью. Сеть однозначно определяется битами, которые совпадают с маской подсети. В данном случае это означает, что у вас есть сеть с ID 182.14.48. с 20-битной маской подсети (255.255.240.0). Если вы не поняли, как это определяется, посмотрите на следующее: 225.255.240.0. = 11111111 11111111 11110000 00000000 По существу, /20 означает, что первые 20 битов маски подсети имеют бинарное значение 1. Заметьте, что в нашем примере это означает, что ваша компания имеет диапазон доступных адресов с 182.14.48.1 по 182.14.63.254. Это означает, что у вас есть 4094 адреса в пользовании, вместо всего диапазона адресов сети класса В, в который входит 65534 адреса. Итак, кто дает вам право управлять этим диапазоном? Конечно, ваш ISP (Интернет – провайдер). Причина в том, что большинство компаний на самом деле не нуждаются в большом количестве IP адресов, так как они могут использовать частную адресацию внутри компании. Только узлы, которые должны быть достижимы через Интернет, обязаны иметь «реальные» IP адреса. Если вы, случайно, не знаете «арифметику» для вычислений IP адресов, не волнуйтесь, она будет рассмотрена позднее в этой статье. Я упомянул частную адресацию в предыдущем параграфе. Частные адреса – это специальные диапазоны адресов, которые зарезервированы для внутреннего использования в частных сетях, которые не имеют связи с Интернет. Частные диапазоны адресов часто неправильно относят к «классным» адресам, тогда как на самом деле они «бесклассные». Частные диапазоны IP адресов, как определяется в RFC 1597 такие: 10.0.0.0/8 (узлы в диапазоне с 10.0.0.1 по 10.255.255.254) 172.16.0.0/12 (узлы с 172.16.0.1 по 172.16.31.254) 192.168.0.0/16 (узлы с 192.168.0.1 до 192.168.255.254) Так как эти диапазоны частные и могут быть использованы кем угодно, они могут быть подвергнуты дальнейшему разбиению на подсети, для удовлетворения запросов организации. Заметьте, что Windows 2000 также использует другой диапазон, 169.254.0.0/16 для автоматической частной адресации (APIPA). В заключении, я попытаюсь объяснить, почему маска подсети дает вам лучшее понимание контекста IP адреса. Вы должны осознать, что сам по себе IP адрес не говорит ничего о том, как сконфигурирована сеть. Если же я скажу вам, что у моего узла IP адрес 147.66.34.3 и маска подсети 255.255.248 (которая работает также как и /21), то тем самым я сообщу вам, что локальные узлы (узлы, которые принадлежат той же сети/подсети) находятся в диапазоне IP адресов с 147.66.32.1 по 147.66.39.254. Если этот диапазон предоставлен мне моим Интернет-провайдером, то я могу продолжить разбиение моей сети на подсети в соответствии с моими нуждами. Больше деталей о разбиении сети на подсети немного позже… Утилиты TCP/IP Windows 2000 предоставляет в ваше распоряжение широкий набор утилит для управления, конфигурирования и выявления неисправностей среды TCP/IP. Я перечислил относящиеся к TCP/IP утилиты вместе с особенностями их использования и некоторыми важными параметрами. Ping – простая диагностическая утилита, которая проверяет возможность соединения с удаленным компьютером. Pathping – усовершенствованная утилита ping, которая также отражает маршрут прохождения и предоставляет статистику потери пакетов на промежуточных маршрутизаторах. Arp – показывает и позволяет изменять кэш протокола ARP (Address Resolution Protocol), где хранится информация о соответствии IP – адресов – MAC – адресам локальных узлов. Route – показывает и позволяет изменять конфигурацию локальной таблицу маршрутизации. Tracert – отслеживает маршрут, по которому пакеты перемещаются на пути к пункту назначения. Nslookup – утилита командной строки – распознаватель, для запросов DSN сервера. Netstat – показывает текущую информацию сетевого соединения TCP/IP. Например, информацию о подключенном хосте и номера используемых портов. Nbstat – показывает локальный кэш имен Netbios. Когда используется вместе с параметром – RR, вызывает перерегистрацию клиента на WINS сервере. Ipconfig – показывает текущую конфигурацию TCP/IP на локальном компьютере: /release – освобождает полученный от DHCP IP – адрес. /renew – получает от DHCP новый IP – адрес. /all – показывает всю информацию о TCP/IP конфигурации. /flushdns – очищает кэш локального распознавателя DNS. /regsiterdns – обновляет адрес в DHCP и перерегистрирует его в DNS. /displaydns – показывает содержание кэша распознавателя DNS. Hostname – показывает локально настроенное имя узла TCP/IP (заметьте, что оно может отличаться от локально настроенного имени компьютера (также известного как имя netbios). LPQ – проверяет очередь печати принтера на LPD – принтерах. LPR – посылает задание на печать на удаленные UNIX-принтеры, на которых запущена служба LPD. Ftp – клиентская программа для транспортировки файлов между клиентом и системами, настроенным как FTP сервер, по протоколу TCP. Rcp – используется для копирования файлов между клиентом и сервером, на котором запущена служба RCP. Rexec – используется для выполнения команд и запуска процессов на удаленном компьютере. Rsh – используется для выполнения команд и запуска процессов на удаленной системе, на которой запущена служба Telnet. Telnet – клиентская программа, используемая для входа в систему и удаленного выполнения команд на системе, на которой запущена служба Telnet. Tftp – клиентская программа для передачи небольших файлов между клиентом и системой, настроенной как сервер TFTP, по протоколу UDP. Remote Access Protocols (протоколы удаленного доступа) Windows 2000 Professional дает возможность для создания как входящих, так и исходящих соединений удаленного доступа. Поддерживаемые соединения включают в себя: dualup (подключения удаленного доступа), VPN (виртуальные частные сети) и прямое кабельное соединение (включая инфракрасную связь). Ниже приведен список поддерживаемых Windows 2000 протоколов и связанные с ними свойства и ограничения. Point-To-Point – РРР является, фактически, стандартом для соединений удаленного доступа и поддерживает множество транспортных протоколов, таких как TCP/IP, Net BEUI, IPX/SPX. Apple Talk и некоторые другие. РРР также поддерживает распределение клиентам через DHCP. Windows 2000 может действовать и как РРР клиент и как сервер. Serial Line Internet Protocol – SLIP, является старейшим стандартом для удаленного доступа, который может быть использован только с IP и не поддерживает динамического выделения IP – адресов. Windows 2000 может выступать только в качестве SLIP – клиента, но не SLIP – сервера. Point-To-Point Tunneling Protocol –РРТР являясь протоколом для виртуальных частных сетей, создает безопасные соединения через незащищенные сети (такие как Интернет), шифруя все данные, посылаемые между РРТР-клиентом и РРТР-сервером. РРТР поддерживается различными операционными системами, включая Windows NT 4, Windows 95, 98 и т.д. Layer 2 Tunneling Protocol – L2TP является другим протоколом для VPN, который выполняет функции, похожие на РРТР. Однако, в обязанности L2TP входит создание туннеля и управление туннелем. L2TP на самом деле не шифрует данные. Вместо этого L2TP работает во взаимодействии с протоколом IPSec, который и отвечает за шифрование. L2TP является открытым стандартом, поддерживаемым Microsoft и Cisco, для замены РРТР и протокола Layer 2 Forwarding (L2F) фирмы Cisco. IPSec – в среде VPN, IPSec отвечает за шифрование данных, посылаемых между VPN-клиентом и сервером, так же как и согласование параметров, связанных с шифрованием, таких как уровень шифрования (56-битное, 128-битное и т.д.) и так далее. Табличка, приведенная ниже приводит сравнение функций, поддерживаемых РРТР и L2TP:

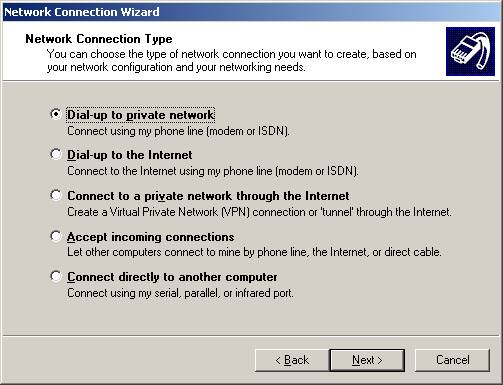

Заметьте, что до настоящего времени из всех Microsoft OS только Windows 2000 поддерживает L2TP/IPSec. Как следствие, выбор протокола зачастую основывается на том, с какой системой осуществляется соединение. Windows 2000 Professional также поддерживает несколько новых протоколов аутентификации (подтверждения подлинности) для соединений удаленного доступа. Сюда включены ЕАР и ВАР, как описано ниже. EAP – Extensible Authentication Protocol – является расширением РРР, дающим большие возможности выбора используемых механизмов аутентификации. В Windows 2000 встроена поддержка использования generic token card, протокола MD5-CHAP и TLS (Transport Layer Security), который используется для аутентификации через смарт-карты. ЕАР также позволяет производителям создавать дополнительные модули аутентификации, которые могут использоваться в Windows 2000, такие как биометрическое оборудование (считыватель отпечатка пальца или сканер радужной оболочки глаза, например). BAP – Bandwidth Allocation Protocol – это протокол, который расширяет возможности многоканальности в Windows 2000. Многоканальность – это способность объединять полосы пропускания нескольких соединений удаленного доступа (модемов или ISDN) для одного пользователя. ВАР делает управление полосой пропускания более эффективным. Например, вы можете использовать ВАР для автоматического удаления одной линии многоканального соединения, если использование его оказалось ниже заданного уровня. Windows 2000 также продолжает поддерживать различные протоколы аутентификации, которые входили в NT 4.0. Это такие протоколы, как: PAP – Password Authentication Protocol. Использует передачу паролей открытым текстом. SPAP – Shiva Password Authentication Protocol. Протокол аутентификации, который позволяет клиентам Windows 2000 быть аутентифицированными серверами Shiva, а также Shiva-клиентам быть аутентифицированными серверами Windows 2000. CHAP – Challenge Handshake Authentication Protocol. Основанный на протоколе аутентификации MD-5, который поддерживается множеством операционных систем. MS-CHAP – Microsoft-версия CHAP. Когда эта опция выбрана, вы должны выбрать шифрование всех данных с использованием МРРЕ (Microsoft point-to-point encryption). MS-CHAP версии 2 – поддерживает многие функции MS-CHAP. Отличие в том, что MS-CHAP использует единственный криптографический ключ для всех данных, как посылаемых, так и принимаемых, а MS-CHAP версии 2 использует отдельные ключи для каждой из этих операций. Также поддерживается изменение пароля в процессе аутентификации. Хотите знать больше о различных методах аутентификации? Смотрите здесь. Конфигурирование соединений удаленного доступа Соединения удаленного доступа в Windows 2000 Professional конфигурируются при помощи Make New Connection Wizard (мастер создания нового соединения) в окне программы Network and Dial-Up Connections (Сеть и Соединения удаленного доступа). Мастер предоставляет 5 различных видов соединений:

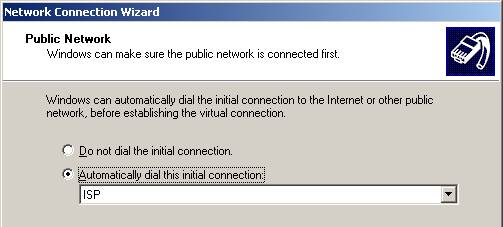

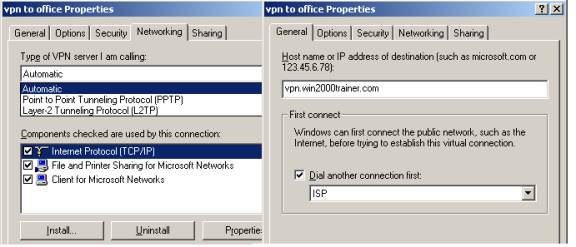

Первые два выбора говорят сами за себя, так как оба вызывают создание нового соединения удаленного доступа. Заметьте, что если вы выбираете Dial-up to the Internet (удаленный доступ к Интернету), сразу же запускается Internet Connection Wizard (мастер подключения к Интернету). Третий выбор позволяет вам создать соединение VPN через Интернет, для чего вам нужно представить FQDN (полное имя узла) или IP-адрес сервера, с которым вы хотите соединиться. Если ваш компьютер не подключен напрямую к Интернет и вы используете соединение удаленного доступа, то вы можете выбрать существующее соединение, которое будет подключаться до установления VPN-соединения (как показано ниже). Это позволяет избежать запуска двух соединений по отдельности.

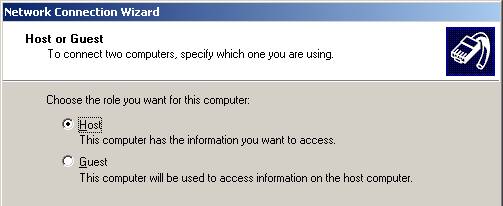

Четвертая опция в мастере позволяет компьютеру с Windows 2000 Professional принимать входящие соединения удаленного доступа, VPN, и прямые кабельные соединения. Последняя Опция создает соединение с другим компьютером при прямом подключении. Эта функция работает по принципу Guest/Host (Гость/Главная машина), как показано ниже:

После того как мастер определит соединение, соответствующий ему объект Соединение появится в папке Network and Dial-up Connections. Заметьте, что сам мастер только устанавливает только наиболее общие свойства соединения. Однако, вы можете настроить дополнительные свойства соединения на вкладке Properties каждого соединения. Пример вкладки General и Networking исходящего соединения VPN показан ниже:

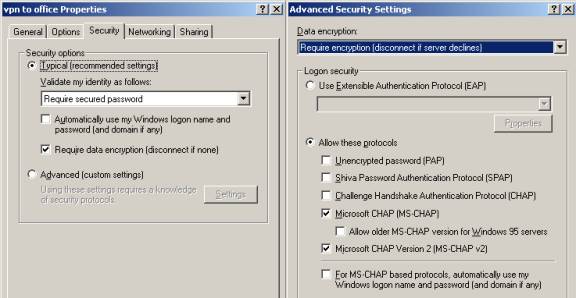

Свойства безопасности соединения могут быть установлены на вкладке Security. Сюда включены такие установки как используемый механизм аутентификации, требования по шифрованию и т.д. Пример вкладок Security и Advanced (индивидуальные настройки) показаны ниже.

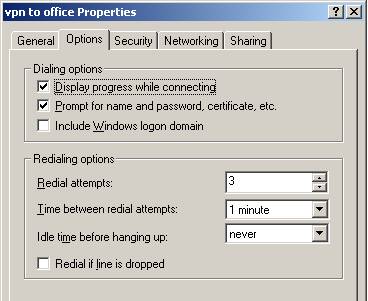

В заключении обратите внимание на вкладку Options (опции), приведенную ниже. Это позволяет вам контролировать множество параметров, включая настройки дозвона и связанные параметры.

Заметьте, что мастер создания нового соединения только помогает вам создать и настроить соединение удаленного доступа. Соединения с локальной сетью устанавливаются автоматически для каждого сетевого адаптера индивидуально. Подсети Хочется ли вам это или нет, вы должны понимать подсети и основные понятия TCP/IP для успешной сдачи базовых экзаменов по Windows 2000. Так как у вас может возникнуть множество вопросов, относящихся в подсетям при изучении материала экзамена 70-210, я решил уделить этому вопросу достаточное внимание. Цель этого раздела не столько научить вас, как создавать схему подсетей для большой сети, сколько помочь вам осознать проблемы, возникающие при IP-конфигурировании узла. Я расскажу вам, как настаивать идентификатор узла, который будет правильно работать на подсети, что маска подсети в действительности означает и как вычислить истинный диапазон доступных адресов подсети. Если вы сможете делать все эти вещи, то вы сможете ответить на все вопросы, которые будут заданы вам. Мне удивительно, сколько времени проводят люди, изучая подсети, потому что это все достаточно простые вещи. Прежде всего, вы должны понять, что числа, выражаются в десятичном представлении, мало помогают вам в понимании подсетей. Вы должны уметь видеть числа в двоичном (бинарном) выражении для понимания того, что происходит. Красота двоичного исчисления в его простоте – число может принимать только два значения 0 и 1. Заметьте, что каждая секция (октет) IP-адреса может быть представлена серией из восьми бит. В IP-адресе 4 октета или 32 бита. Это означает, что IP-адрес может быть представлен как 32-х битное число. Таблица, расположенная ниже показывает, какое десятичное число соответствует значению «1» каждого бита, входящего в октет:

Вот что означает простота: если вы спрашиваете, какое значение числа 11001100 в десятичном выражении, по это будет 128+64+0+0+8+4+0+0, что составляет в сумму 204. Каждый бит соответствует десятичному значению над ним – добавьте значение над каждой единицей в байте и вы получите ответ. 11111111 будет 128+64+32+16+8+4+2+1, что составит в сумме 255 (что является наибольшим десятичным значением для 8-битного двоичного числа). А что можно сказать по поводу преобразования десятичного числа в двоичное? Оно, конечно, выполняется по другому, но также просто. Начните суммировать слева направо, как в таблице выше и добавляйте десятичные значения, пока не наберется требуемая сумма. Каждое десятичное значение, которое вы используете, добавит вам «1», и каждое пропущенное значение будет добавлять «0». Например, возьмем число 77. Это будет 01001101. Как это получилось? Я просто начал добавлять десятичные значения, которые составят в сумме число 77, не включая значения, которые делают общую сумму выше 77. В этом примере это будет: 0+64+0+0+8+4+0+1. Неправда ли, просто?! Вы также можете производить данные вычисления, используя программу калькулятор в инженерном режиме. Просто наберите число в десятичном выражении и нажмите кнопку BIN. И число будет показано в двоичном виде. Однако, мой калькулятор показал мне число 77 в двоичном виде как 1001101. Как видите, здесь отсутствует «0» который должен быть впереди числа. Поэтому вы должны помнить, что вам нужно будет добавлять недостающие «0» до 8 бит, если вы производите вычисления на калькуляторе. Например, калькулятор покажет вам двоичное значение числа 8 как 1000. В IP-адресе вы должны будете добавить 4 нуля, чтобы число выглядело как 00001000. Так как у вас будет доступ к калькулятору на экзамене, вы должны уметь пользоваться им правильно. После того, как мы разобрались с двоичной системой исчисления, изучение подсетей не будет для нас трудным. Прежде всего, мы должны обсудить, что такое подсети. Упрощая до некоторой степени, можно сказать, что мы берем большую сеть и разбиваем ее на несколько более мелких частей, так называемых подсетей. Обычно подсети отделяют друг от друга маршруризаторы. Причиной для образования подсетей может служить объединение в одну сеть различных топологий (таких как Ethernet и Token Ring), а также возможность сделать сети меньше, а значит, более управляемыми. На подсети также иногда ссылаются как на домены с широковещанием, так как широковещательные сообщения, посылаемые в подсети, могут достигать всех узлов данной подсети. Для сдачи базовых экзаменов вы должны понимать, как подсети функционируют. Сюда включается возможность изучения системной конфигурации и выявления возможных проблем в сетевом взаимодействии. Поэтому вы должны уметь распознать действительный IP-адрес, маску подсети и значение диапазона IP-адресов, которое соответствует данной подсети. Давайте начнем с рассмотрения значений маски подсети. Значение маски подсети в десятичном значении мало что нам говорит. В двоичном же значении она способна рассказать нам многое. Из нее мы узнаем, какие из 32 битов IP-адреса представляют идентификатор подсети и какие - идентификатор узла. В примере, приведенном ниже, IP-адрес имеет значение 156.77.11.3 и маска подсети - /21 или 255.255.248.0. В десятичном исчислении трудно определить, какая часть представляет значение подсети и какая узла. Однако, в двоичном – значение маски будет таким: 11111111 11111111 11111000 00000000 О чем это говорит? О том, что первые 21 бит используются для представления сети и последние 11 бит – для представления узла в сети. На самом деле отсюда можно почерпнуть еще больше информации. Отсюда можно узнать, как много узлов возможно создать в данной сети. Как? Очень просто. 11 битов можно использовать для представления узлов, значит сеть может содержать 2064 узла. Как я это узнал? Просто: 2 в степени 11 минус 2. Это будет 2048 – 2 = 2046. Почему минус 2? Вы уменьшаете значение на 2, потому что узел со всеми значениями идентификатора равными «0» представляет саму подсеть, а идентификатор со всеми «1» является адресом широковещания в данной подсети. Если маска подсети в примере, приведенном выше будет /17, или 255.255.128.0, это будет значить, что для выражения идентификатора узла у нас будет 15 бит. Это означает 2 в степени 15 минус 2 или 32766. Усвоение этого материала делает все остальное довольно простым. В любом вопросе вам будет в первую очередь необходимо определить, соответствует ли идентификатор узла данной подсети. Каждая подсеть имеет диапазон адресов, которые допустимы на ней. В моем последнем примере возможно 32766 допустимых адреса для узлов. Нам необходимо лишь определить, принадлежит ли ваш узел данной подсети или нет. Это не так трудно, но нужно знать, как за это взяться. Предположим, что нам дан адрес 156.17.42.6/20 и давайте мы попытаемся определить диапазон допустимых адресов узлов на этой подсети. Первым шагом будет определение действительного идентификатора подсети, на которой узел находится. Процесс, который мы используем для этого, называется логической операцией И. Когда мы хотим выполнить И-логическое над IP-адресом и маской подсети, мы сначала преобразуем их в двоичное представление и затем расположим их друг над другом так, что значение маски окажется над IP-адресам. Затем вычислим значение логической операции И. При этом будем пользоваться следующими простыми правилами: 1 и 1 = 1 1 и 0 = 0 0 и 0 = 0 У нас получится: IP 10011100 00010001 00101010 00000110 Маска 11111111 11111111 11110000 00000000 И 10011100 00010001 00100000 00000000 Теперь мы конвертируем наше значение логического И назад в десятичное представление. Мы получим: 156.17.32.0. Это и будет являться десятичным значением подсети, на которой наш узел находится. Оставайтесь со мной. Мы знаем, что маша маска имеет значение 255.255.240.0 (или /20). Таким образом мы знаем, что последние 12 бит могут использоваться для представления узлов сети. Биты представляющие сеть оставим черными, а биты для узлов – сделаем красными. Мы также знаем, что идентификатор узла не может состоять только из нулей или только из единиц. Таким образом, когда я вычисляю диапазон возможных узлов на подсети/сети, я не могу использовать эти два значения. Остается следующее: Адрес сети 10011100 00010001 00100000 00000000 Первый адрес узла 10011100 00010001 00100000 00000001 Последний адрес узла 10011100 00010001 00101111 11111110 Заметьте, что первый допустимый идентификатор узла соответствует всем значения равным «0» и только последнему «1» (называемым также минимально значимым битом), и последний, в котором все «1», за исключением последнего «0». Что я опустил? Два адреса - один, в котором все биты равны «0» и который является адресом подсети (недопустим для узла) и тот, в котором все значения битов «1» - это адрес широковещания в подсети (тоже недопустим для узла). Это те самые два адреса, которые я выделил, когда определял, как много узлов может быть расположено в подсети. Если перевести мой диапазон в десятичную форму, по мы получим: с 156.17.32.1 по 156.17.27.254 На самом деле вам нет необходимости каждый раз выполнять всю эту «математику» для каждого вопроса из экзамена, вам нужен более короткий путь для вычисления диапазона узлов заданных определенной маски подсети. Для этой цели я составил таблицу, приведенную ниже. Вы имеете возможность при помощи этой таблицы быстро определять соответствие диапазона адресов значению маски и где следующий диапазон адресов начинается. Пожалуйста, не опирайтесь на эту таблицу, если вы не поняли, как определять допустимый диапазон адресов описанным выше способом. Эта табличка просто как «горячая клавиша» для тех, кто понимает как все это работае.

Табличка работает просто. Представим, что у нас есть узел с IP-адресом 167.23.87.13 с маской подсети 255.255.248.0 и я хочу быстро определить диапазон возможных адресов узлов для подсети на которой этот узел расположен. Из маски ясно, что этот адрес разделен в третьем октете, поэтому мы берем десятичное значение третьего октета (248) и подставляем его в таблицу. Значение идентификатора сети соответствующее 248 будет 8. Это означает, что каждая новая подсеть будет начинаться со значения третьего октета, кратного 8. Например: 167.23.0.0. подсеть 0 диапазон = с 167.23.0.1 до 167.23.7.254* 167.23.8.0. подсеть 1 диапазон = с 167.23.8.1 до 167.23.15.254 167.23.16.0. подсеть 2 диапазон = с 167.23.16.1 до 167.23.23.254 167.23.24.0. подсеть 3 диапазон = с 167.23.24.1 до 167.23.31.254 167.23.32.0. подсеть 4 диапазон = с 167.23.32.1 до 167.23.39.254 … 167.23.80.0. подсеть 10 диапазон = с 167.23.80.1 до 167.23.87.254 … 167.23.240.0. подсеть 30 диапазон = с 167.23.240.1 до 167.23.247.254 167.23.248.0. подсеть 31 диапазон = с 167.23.248.1 до 167.23.255.254 * Хотя эти диапазоны обычно пропускаются в «классной» системе IP-адресации, они абсолютно допустимы в CIDR. Однако, эти диапазоны иногда не используются вследствие того, что некоторое устаревшее оборудование не может использовать их должным образом. Заметьте, что наш узел находится на подсети 10, в диапазоне, выделенном красным цветом. Хотя эти правила всегда применимы, все же будьте осторожны. Запомните, что идентификатор узла не может состоять только из «1» или из «0». Возьмем другой пример. Пусть адрес узла будет 17.13.5.1/14. Маска подсети – 255.252. 0.0, следовательно, по таблице, каждый новый диапазон адресов начинается с числа, кратного 4. Значит, узел принадлежит диапазону адресов на подсети 17.12.0.0, а диапазон допустимых адресов: 17.12.0.1 до 17.15.255.254 Если вы вернетесь назад к процессу логического И и вычислите первый и последний диапазон узлов в двоичном представлении, по вы увидите, что у вас выйдет тот же самый результат, только гораздо быстрее! Как я уже отмечал, этот раздел не охватывает полностью всех вопросов организации подсетей. Однако, мы изучили, как определять допустимые диапазоны адресов, основываясь на IP-адресе и маске подсети, как методом бинарных вычислений, так и ускоренным методом. Для базовых экзаменов вы должны уметь выявлять неисправности IP-адресации, о чем я и говорил ранее. Если вы можете вычислить допустимый диапазон адресов, вы также можете определить, является ли ваш узел локальным или он – удаленный, и какой узел может взаимодействовать с другими должным образом. Только те узлы, которые входят в возможный диапазон адресов, находятся в той же подсети. Вы также знаете теперь, что проблема может быть в неправильном адресе или маске подсети. Хотите попробовать на практике ваши навыки в планировании подсетей? Попробуйте пройти мой практический экзамен по подсетям. Хотите получить другой, более короткий экскурс в подсети? Смотрите здесь. Как насчет более обширного обзора? Смотрите здесь. Ух! Вот и конец 7 статье. Я понимаю, что она получилась больше чем обычно, но теперь вы уже понимаете планирование подсетей – дальше статьи станут короче. На этом кончается материал для экзамена 70-210 Windows 2000 Professional. Со следующей недели мы начнем заниматься Windows 2000 сервером. Как всегда, я надеюсь на обратную связь. Пишите мне со всеми вопросами и комментариями. Между тем, приятных вам занятий. Дэн.

|